Cluster-Administration

Die Grundlagen

Um auf Ihre Cluster-Verwaltungsfunktionen zuzugreifen, melden Sie sich im Web-Portal auf dem Server an. Die Beschreibung in dieser Anleitung geht davon aus, dass Sie als Hauptadministrator (aka., Cluster-Administrator) angemeldet sind. Einige der aufgelisteten Optionen sind möglicherweise nicht verfügbar, wenn Sie mit anderen Privilegien angemeldet sind. In diesem Dokument wird der Triofox auch einfach als Cluster-Server bezeichnet.

Tipp

Die Web-Portal-URL ist der DNS-Name des Servers, die IP-Adresse, oder der lokale Host (http://localhost), wenn Sie sich in der Server-Konsole befinden.

Notiz

Am unteren Rand des Anmeldebildschirms finden Sie Versionsinformationen, die Ihnen mitteilen, welche Version Sie installiert haben.

Login und Verwalten

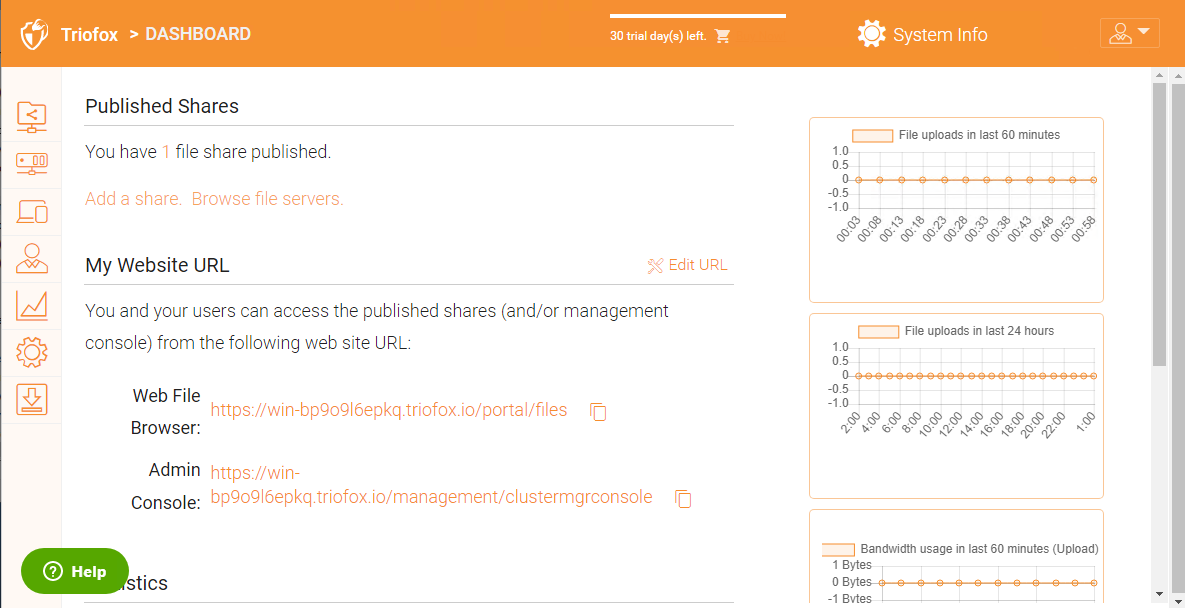

Nachdem Sie sich als Cluster-Administrator auf dem Web-Portal angemeldet haben, sind Sie im Dashboard.

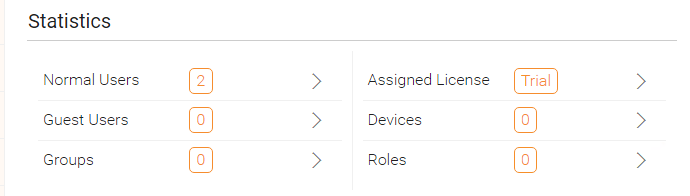

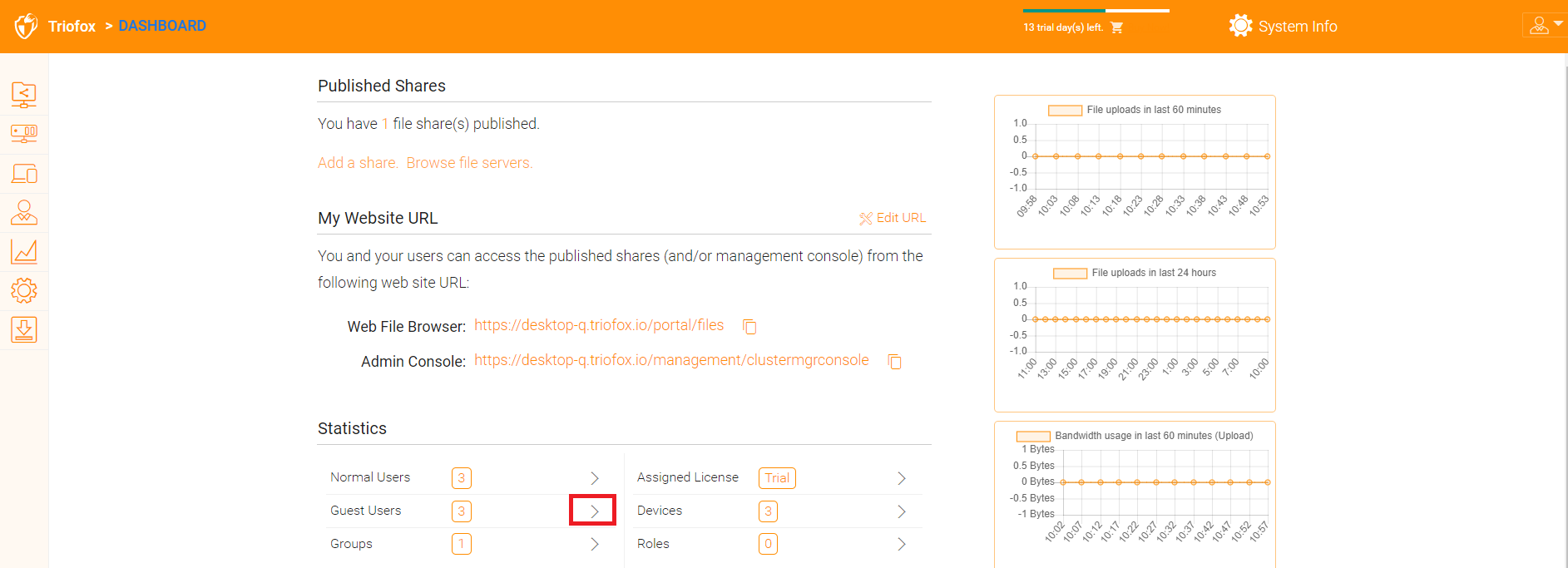

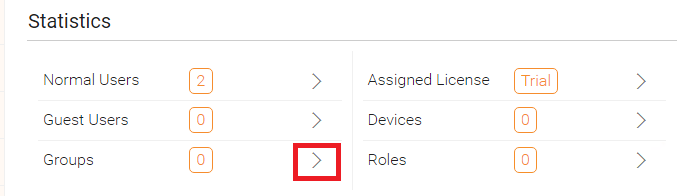

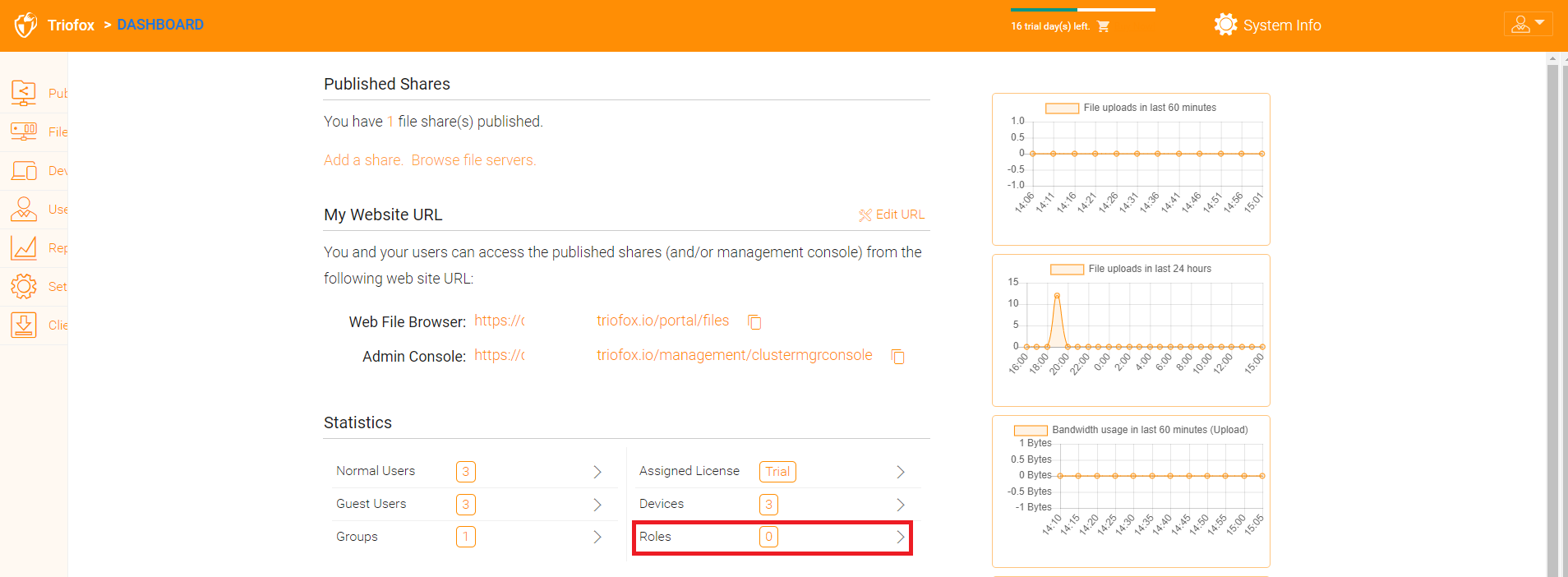

Als Cluster-Administrator können Sie auch die Gesamtzahl der normalen Benutzer im System sehen die Gesamtzahl der Gastbenutzer, die Anzahl der Gruppen, zugewiesenen Lizenzen, Geräte und erstellte Rollen.

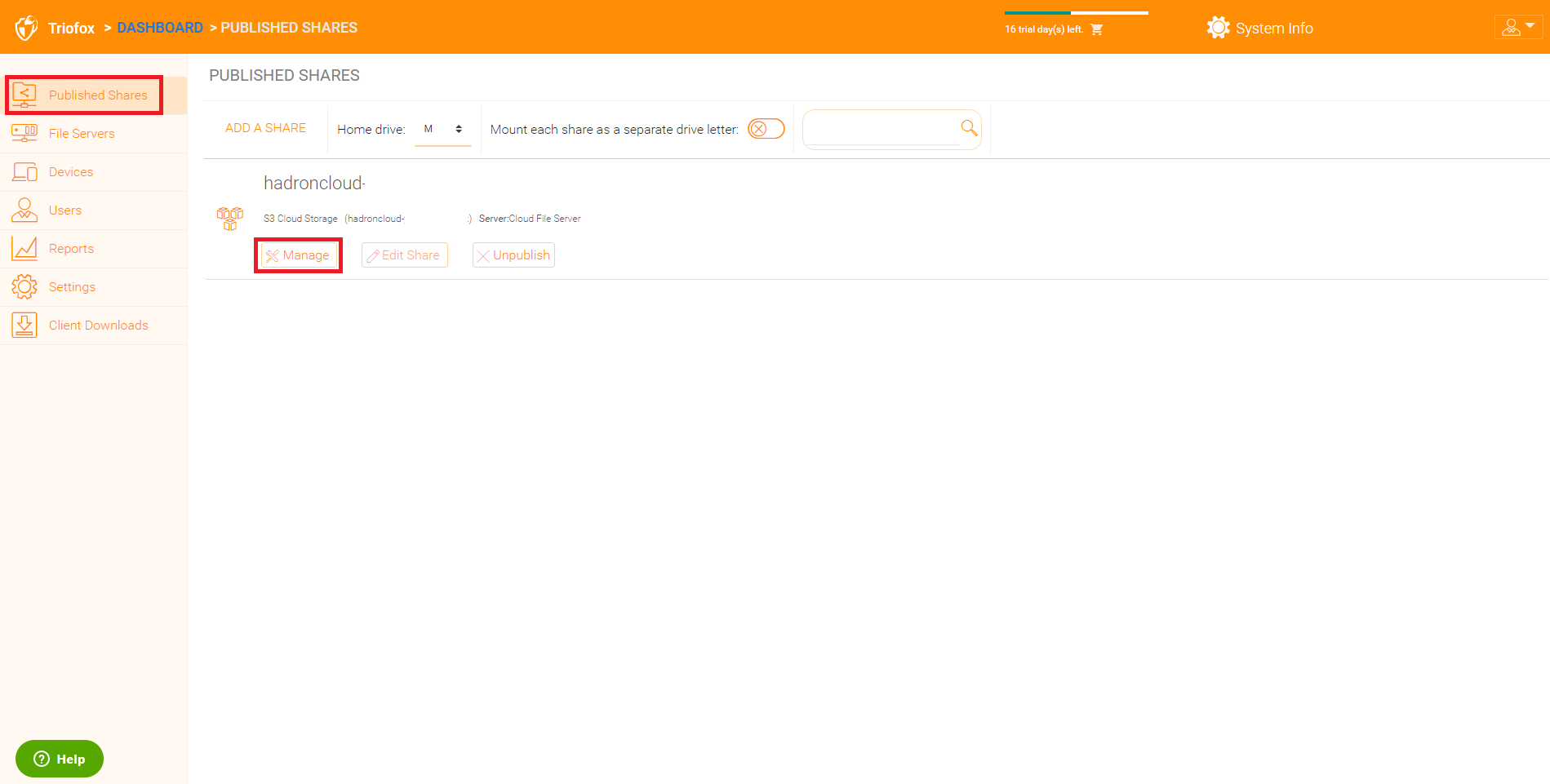

Veröffentlichte Freigaben

In diesem Bereich können Sie Ihre veröffentlichten Freigaben durchsuchen. Klicken Sie auf Verwalten um Details der veröffentlichten Freigaben anzuzeigen.

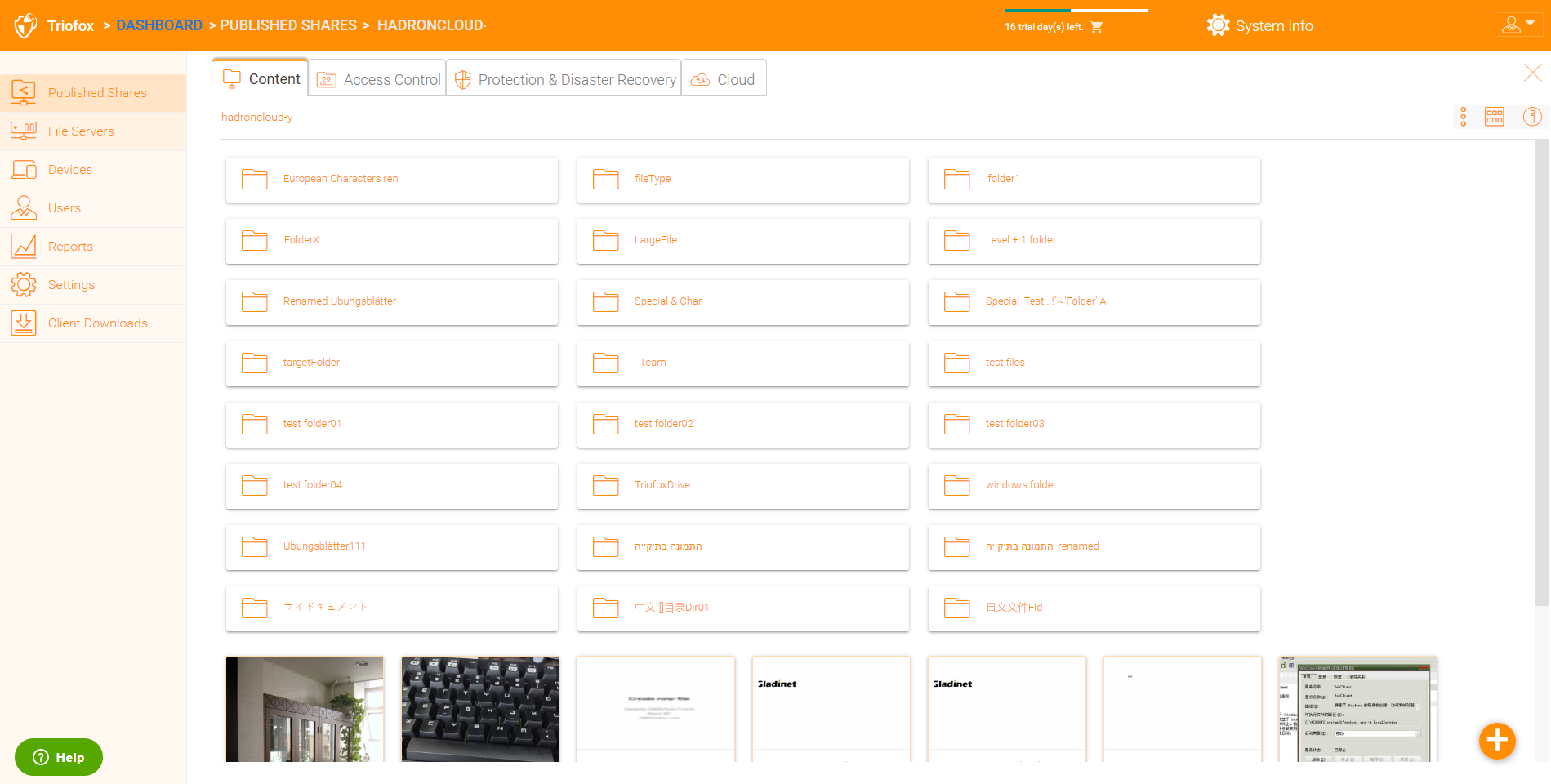

Inhalt

Hier finden Sie Dateien und Ordner innerhalb der veröffentlichten Freigaben.

Zugriffskontrolle

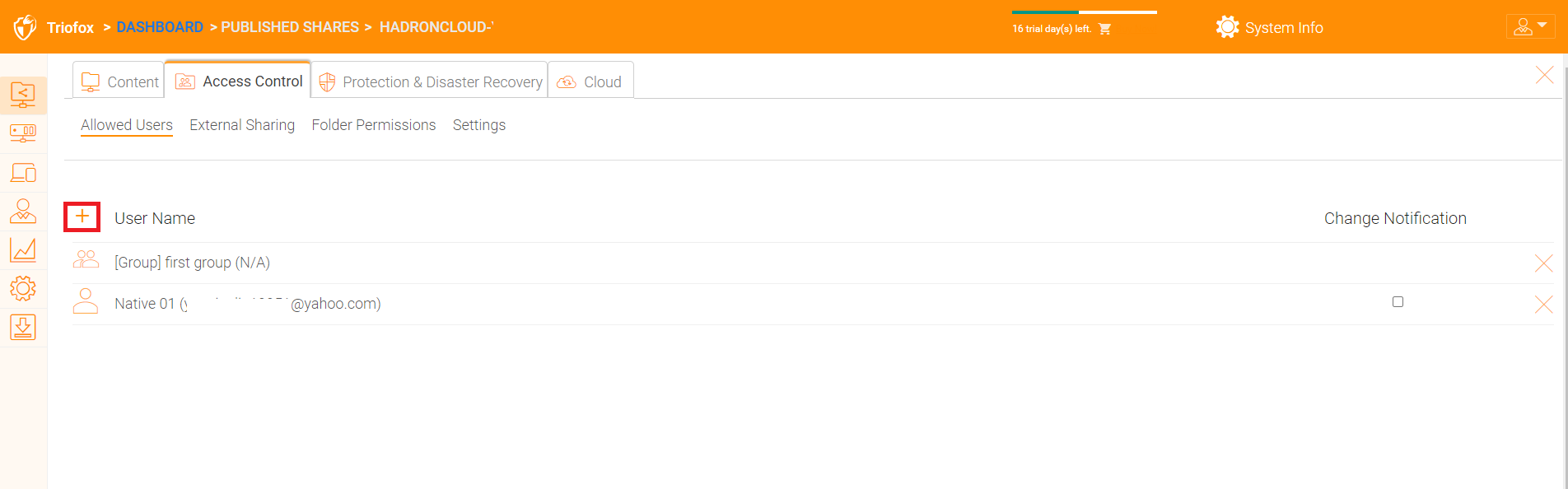

Erlaubte Benutzer

Sie können Benutzer und Gruppen in der Sektion Erlaubte Benutzer hinzufügen.

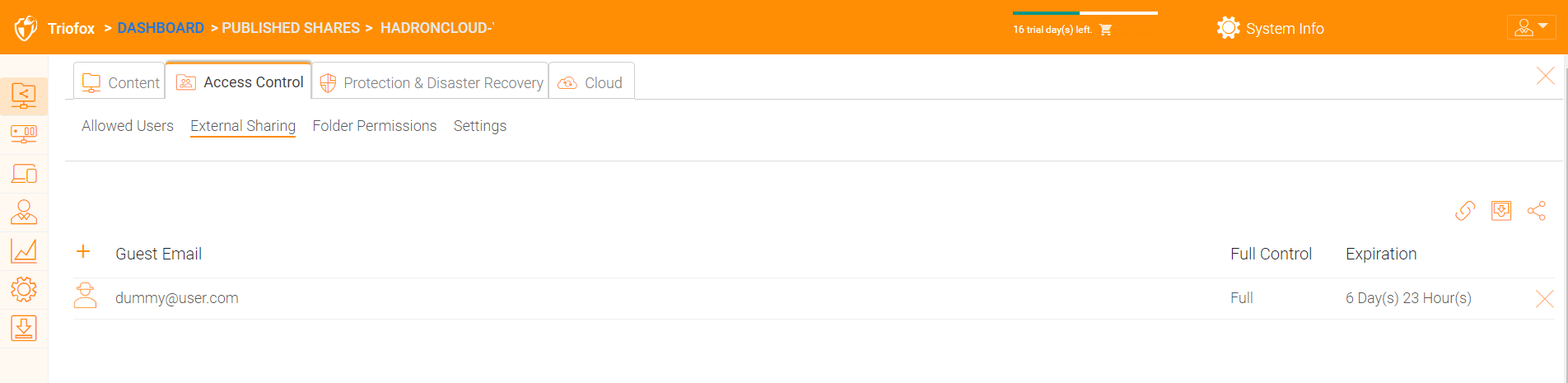

Externe Freigabe

Mit dieser Einstellung können Sie sehen, welche Ordner und Dateien freigegeben wurden und den Zugriff darauf kontrollieren.

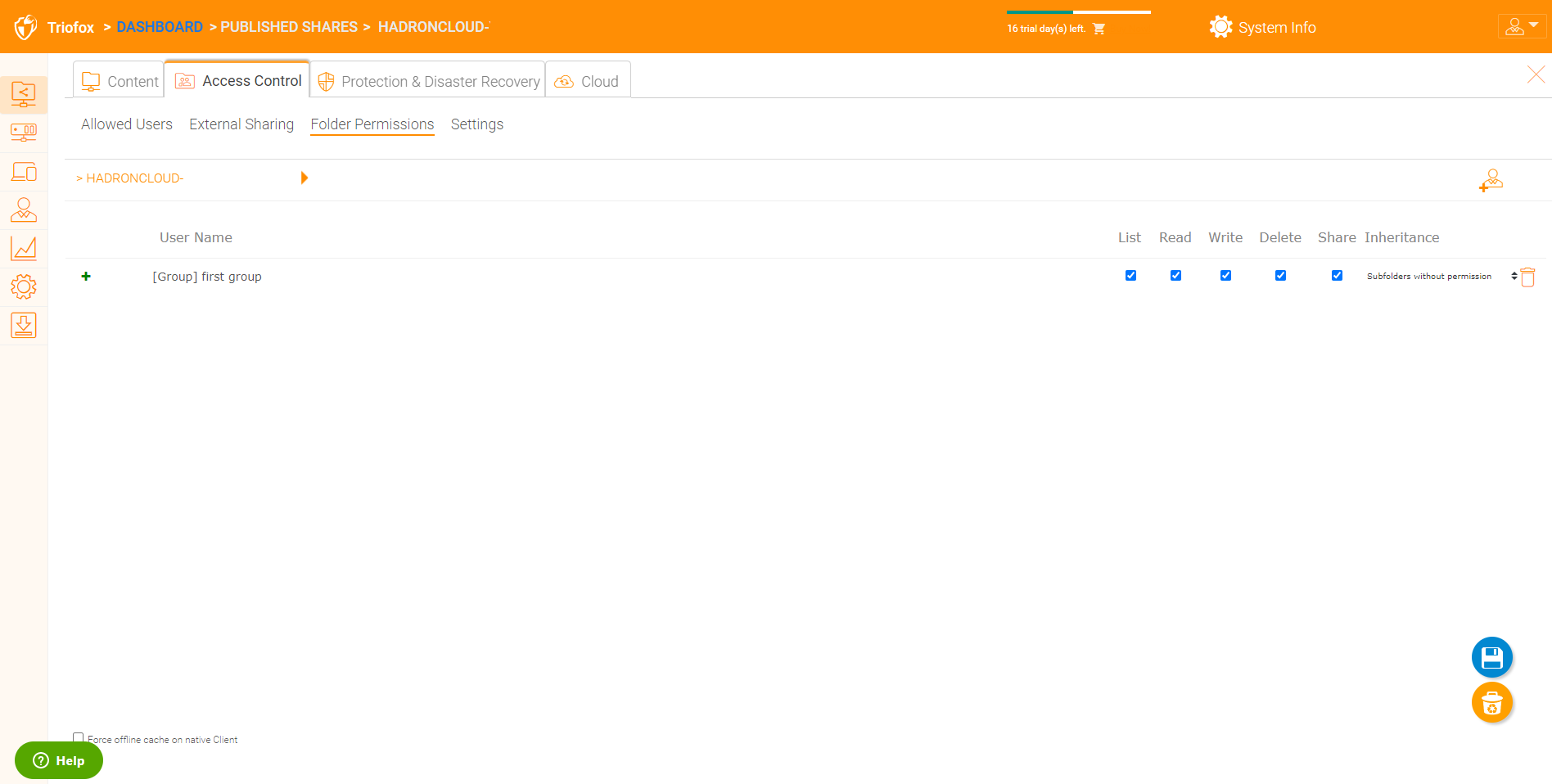

Ordnerberechtigung

Sie können verschiedene Unterordner durchsuchen und die Ordnerberechtigung festlegen. Die hier definierten Ordnerberechtigungen stellen die Cluster-Server-Seite der Berechtigung dar.

Wenn Sie die native Active Directory/NTFS Berechtigung eines Datei-Servers verwenden, müssen Sie hier keine Berechtigungen festlegen.

Notiz

Sie können sich die Berechtigungen als zwei verschiedene Tore vorstellen, die den Zugriff auf Dateien und Ordner kontrollieren. Das erste Tor wird hier als "Cluster Server Folder Permission" definiert. Nach dieser Berechtigungsprüfung gibt es eine weitere Überprüfung auf der Datei-Server-Ebene (die NTFS-Berechtigung).In der Praxis geschieht dies in der Regel auf die eine oder andere Weise. Wenn Sie NTFS nativ verwenden möchten, können Sie die Berechtigungseinstellungen hier leer lassen und undefiniert lassen.

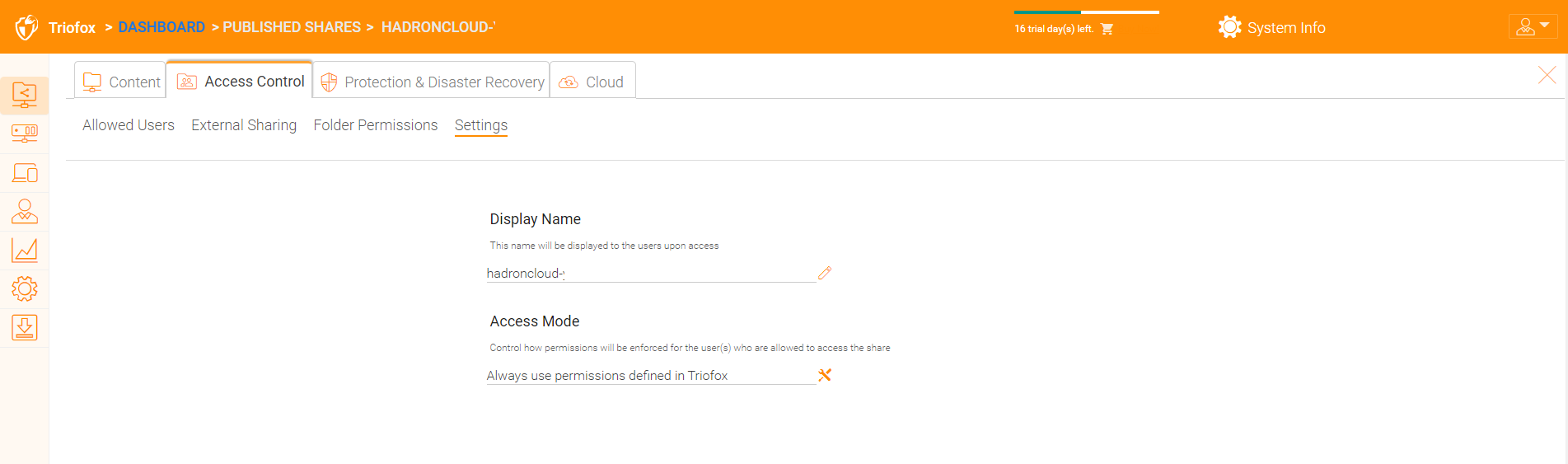

Einstellungen

Hier können Sie die Einstellungen für Ihre veröffentlichten Freigaben ändern.

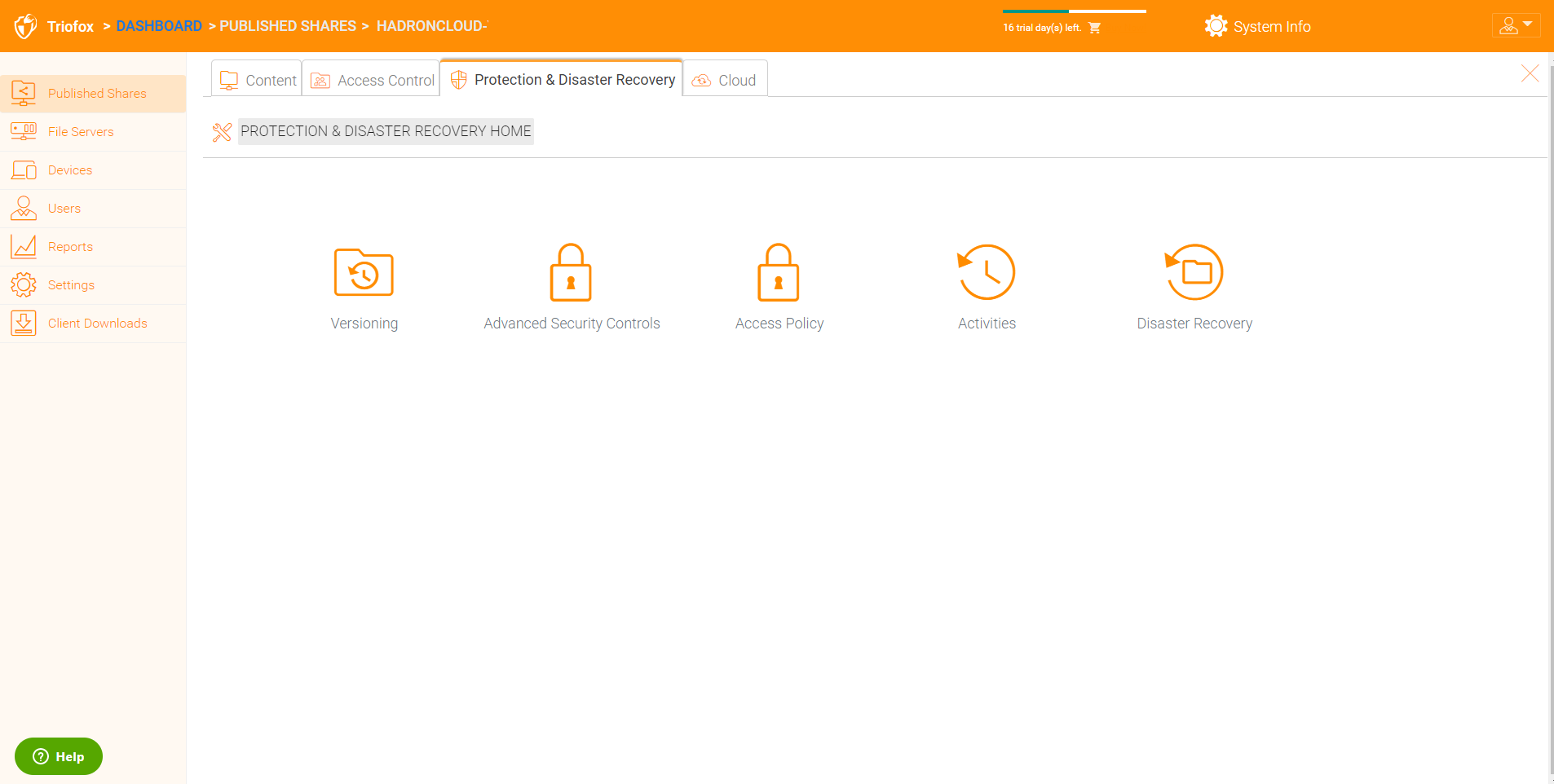

Schutz & Katastrophenschutz

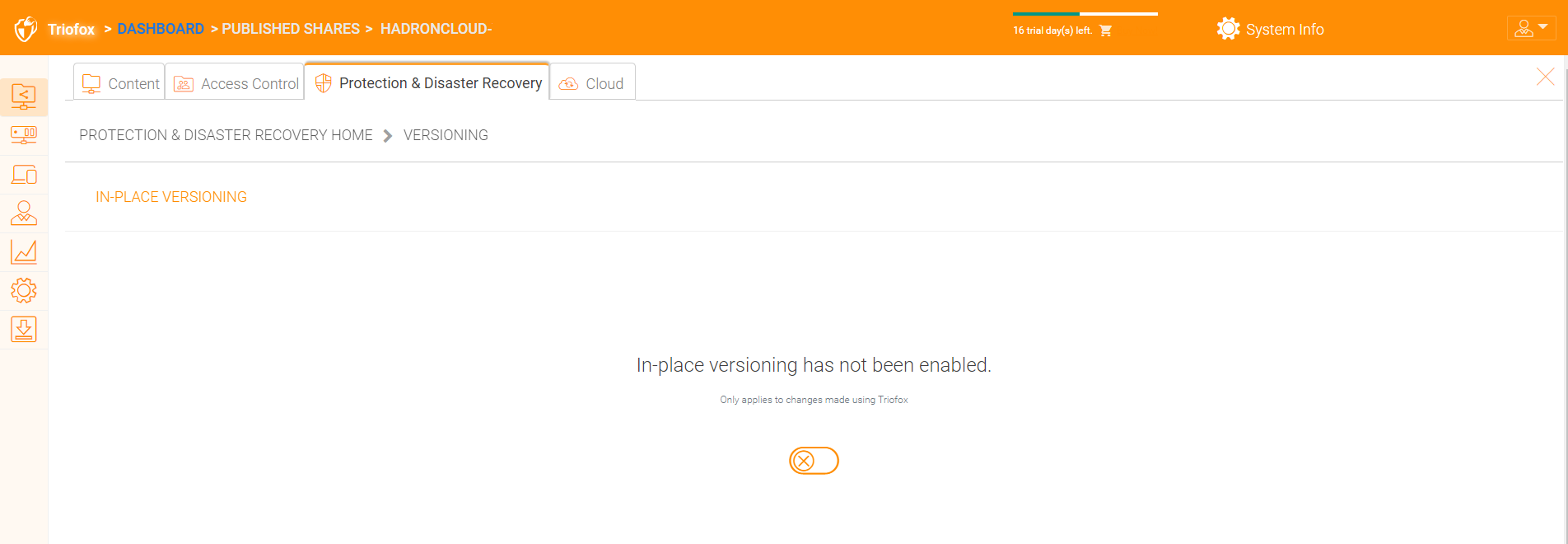

Versionierung

Versionierung vor Ort kann hier aktiviert werden.

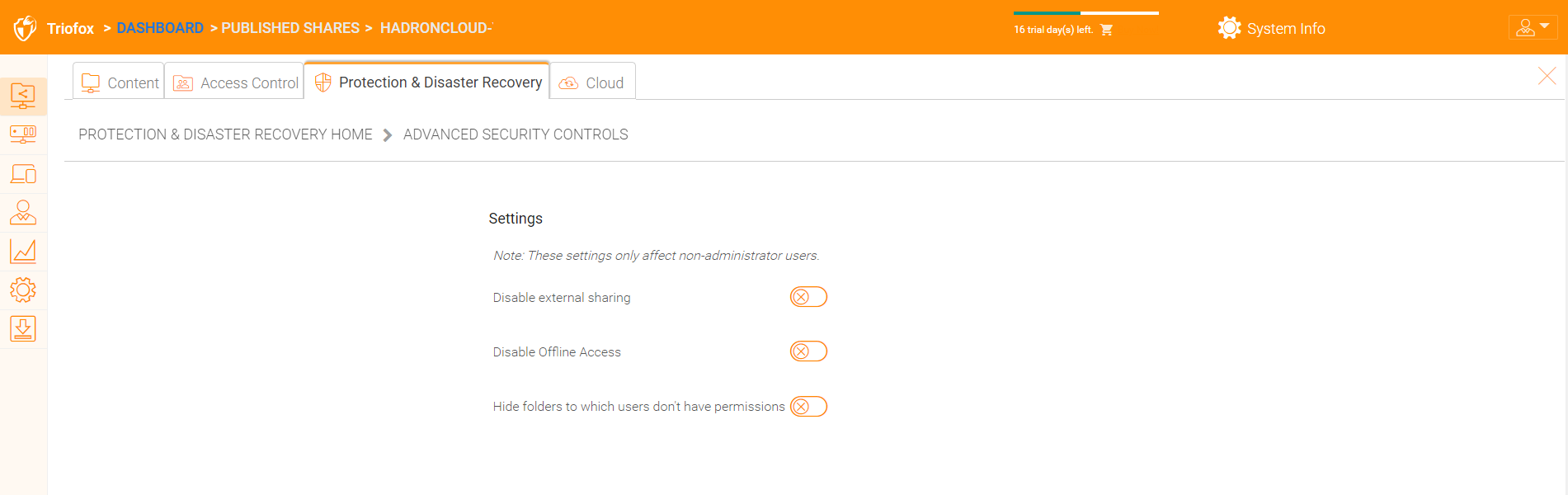

Erweiterte Sicherheitskontrollen

Hier finden Sie einige Einstellungen für erweiterte Sicherheitskontrollen. Sie können externe Freigaben deaktivieren, den Offline-Zugriff deaktivieren oder Ordner ausblenden, für die Benutzer keine Berechtigung haben.

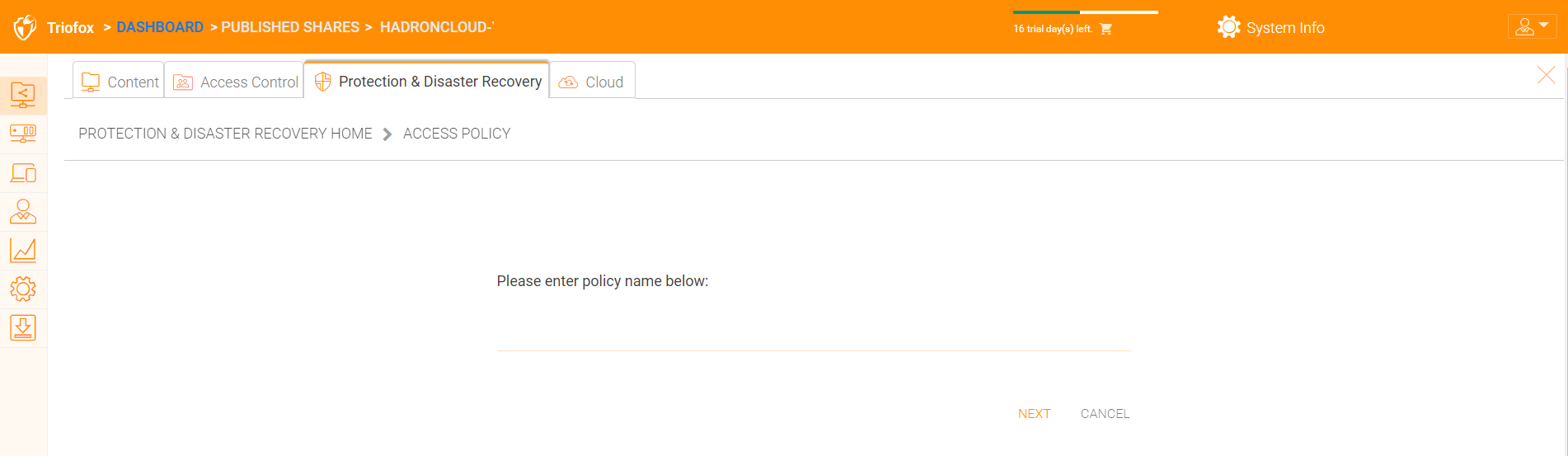

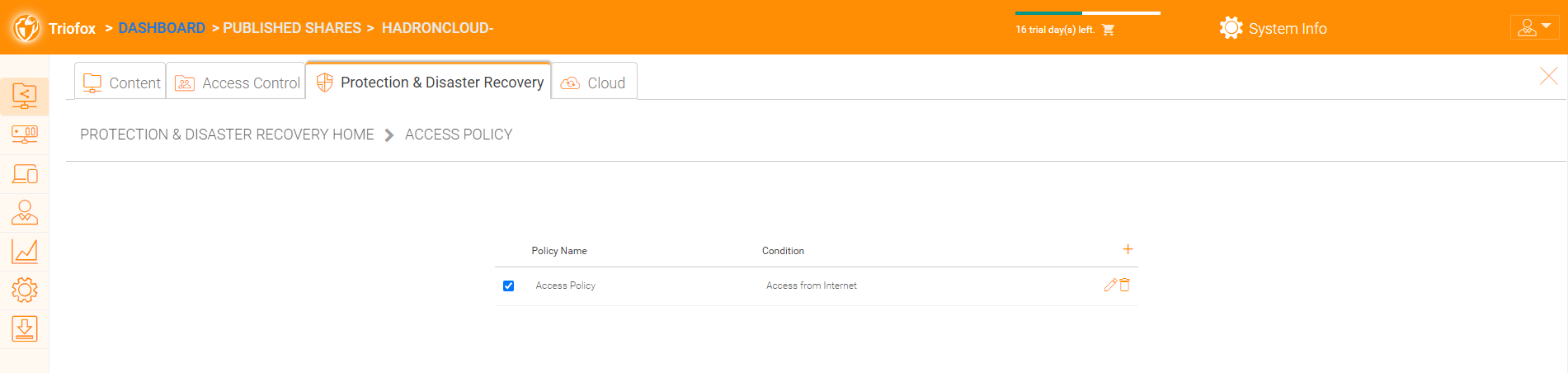

Zugriffsrichtlinie

Auf dieser Registerkarte können Sie eine Zugriffsrichtlinie aktivieren.

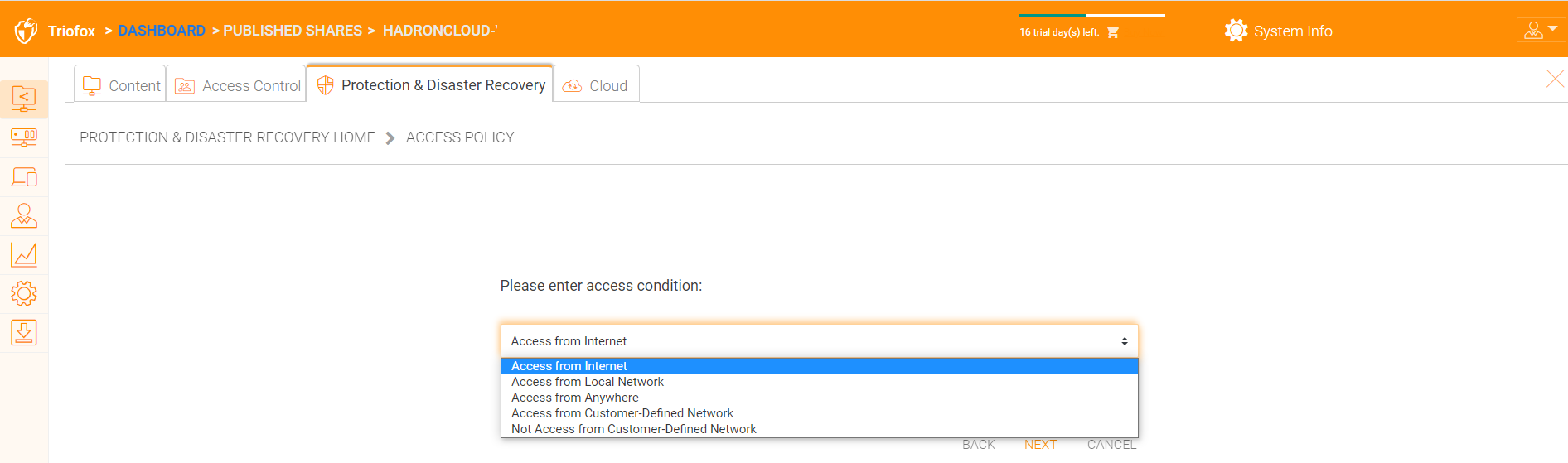

Zugriffsrichtlinien des Kunden

Definieren Sie benutzerdefinierte Zugriffsrichtlinien zur Beschränkung oder Erlaubnis des Zugriffs basierend auf der Position des Geräts. Zum Beispiel möchte ein Unternehmen den Zugriff aus dem Internet nur für Windows-Clients und Web-Clients zulassen. IT kann Richtlinien konfigurieren, die den Zugriff von Kunden an den folgenden Standorten erlauben oder verweigern:

- Zugang aus dem Internet

- Zugriff vom lokalen Netzwerk

- Zugriff von überall

- Zugriff von kundendefinierten Netzwerken

- Zugriff von kundendefinierten Netzwerken verweigern

Die obigen Richtlinien für das Erlauben und Verweigern von Client-Zugriff können für die folgenden Clients konfiguriert werden:

Web-Client, Web-Management, Windows Client, mac client, mobile Client.

Zugriffsrichtlinien teilen

Die IT kann außerdem Datenverlust und Datenlecks wichtiger vertraulicher Aktien verhindern, indem sie für externe Benutzer, die keine Mitarbeiter des Unternehmens sind, "Shared Access Policies" konfiguriert. Erneut kann die IT die Zugriffsrichtlinien für Freigaben konfigurieren oder verweigern:

- Zugang aus dem Internet

- Zugriff vom lokalen Netzwerk

- Zugriff von überall

- Zugriff von kundendefinierten Netzwerken

- Zugriff von kundendefinierten Netzwerken verweigern

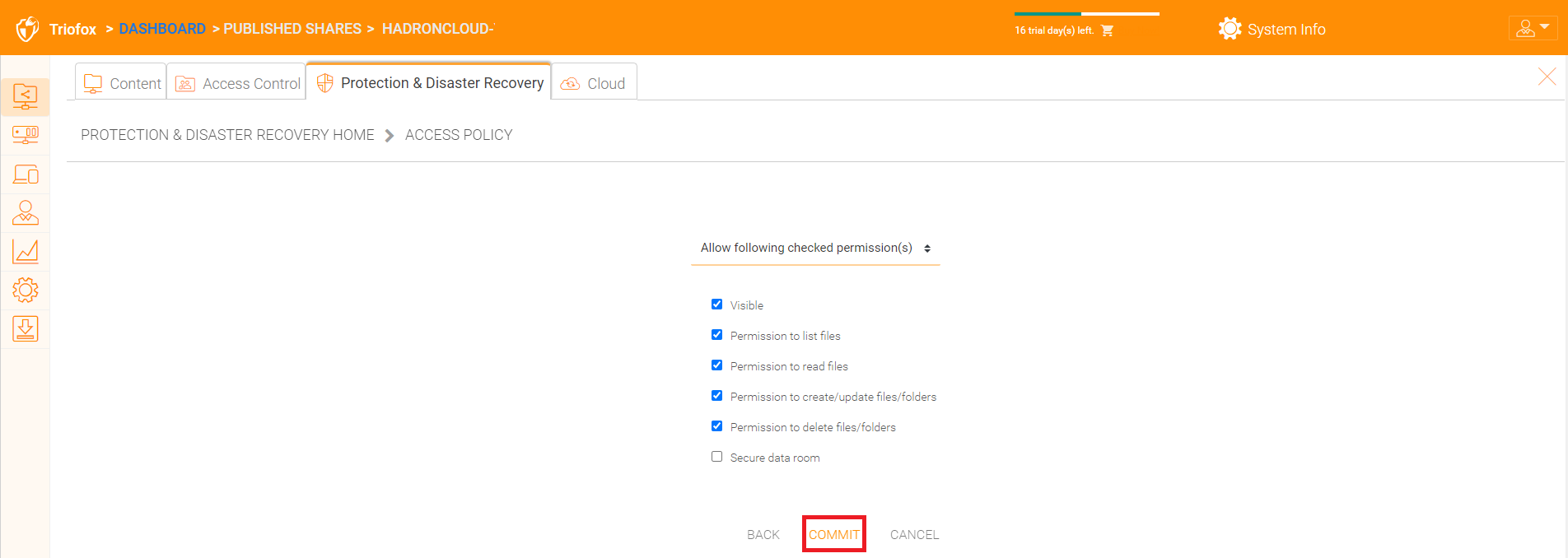

Die oben genannten Genehmigungs- und Verweigerungsrichtlinien können mit den folgenden Bedingungen konfiguriert werden:

- Sichtbar

- Berechtigungen zum Auflisten von Dateien

- Berechtigungen zum Lesen von Dateien

- Berechtigungen zum Erstellen oder Aktualisieren von Dateien und Ordnern

- Berechtigungen zum Löschen von Dateien und Ordnern

- Sicherer Datenraum

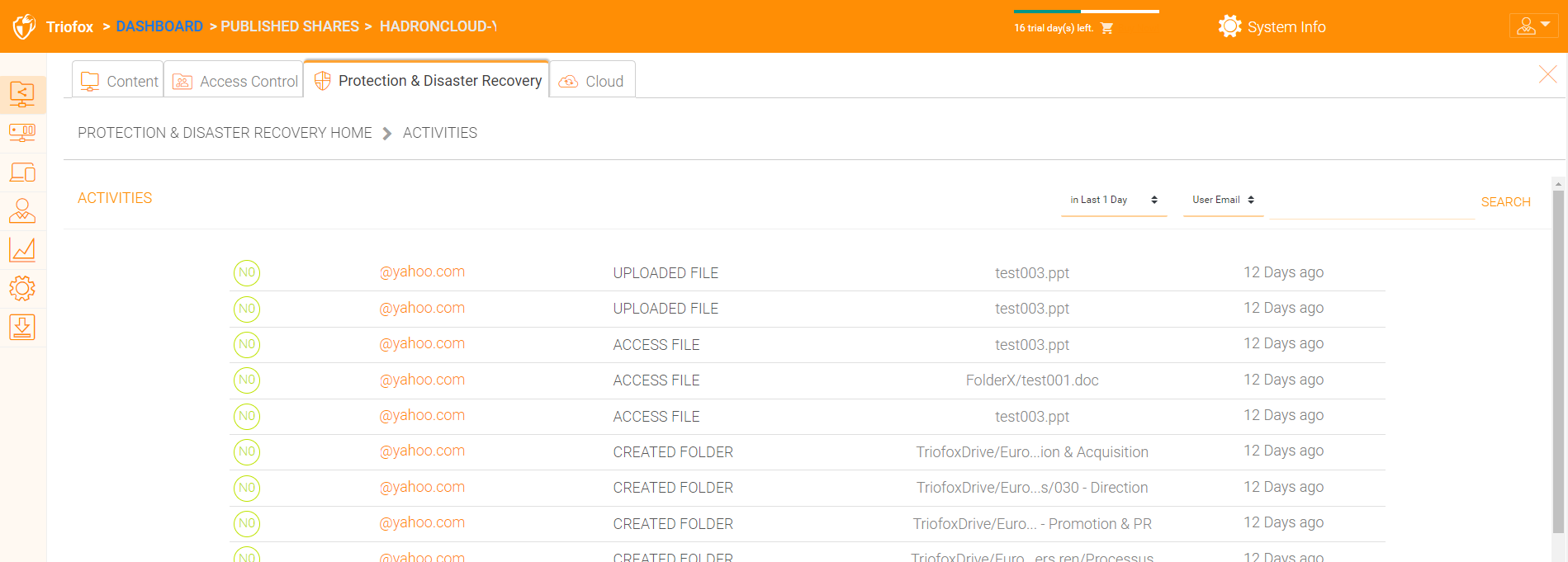

Aktivitäten

Hier sehen Sie Aktivitäten für Aktien.

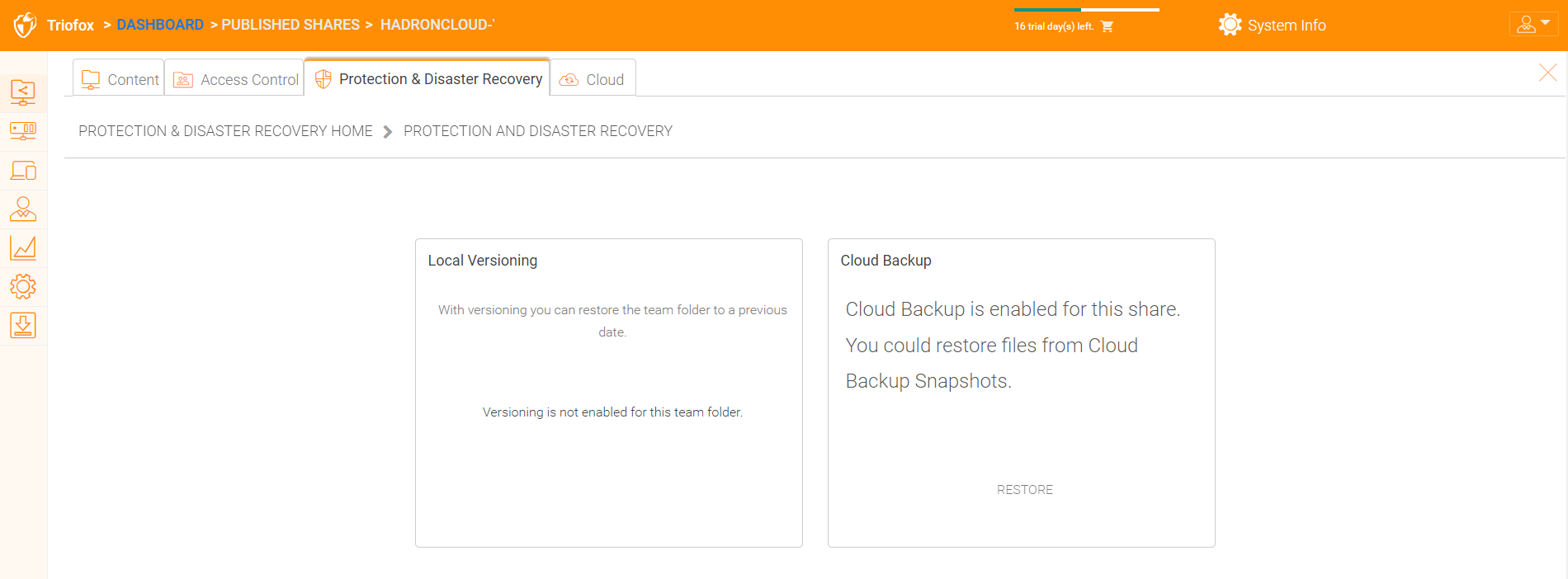

Katastrophenwiederherstellung

Sie können den Team-Ordner durch "Lokale Versionierung" wiederherstellen oder Dateien aus einem "Cloud-Backup" wiederherstellen.

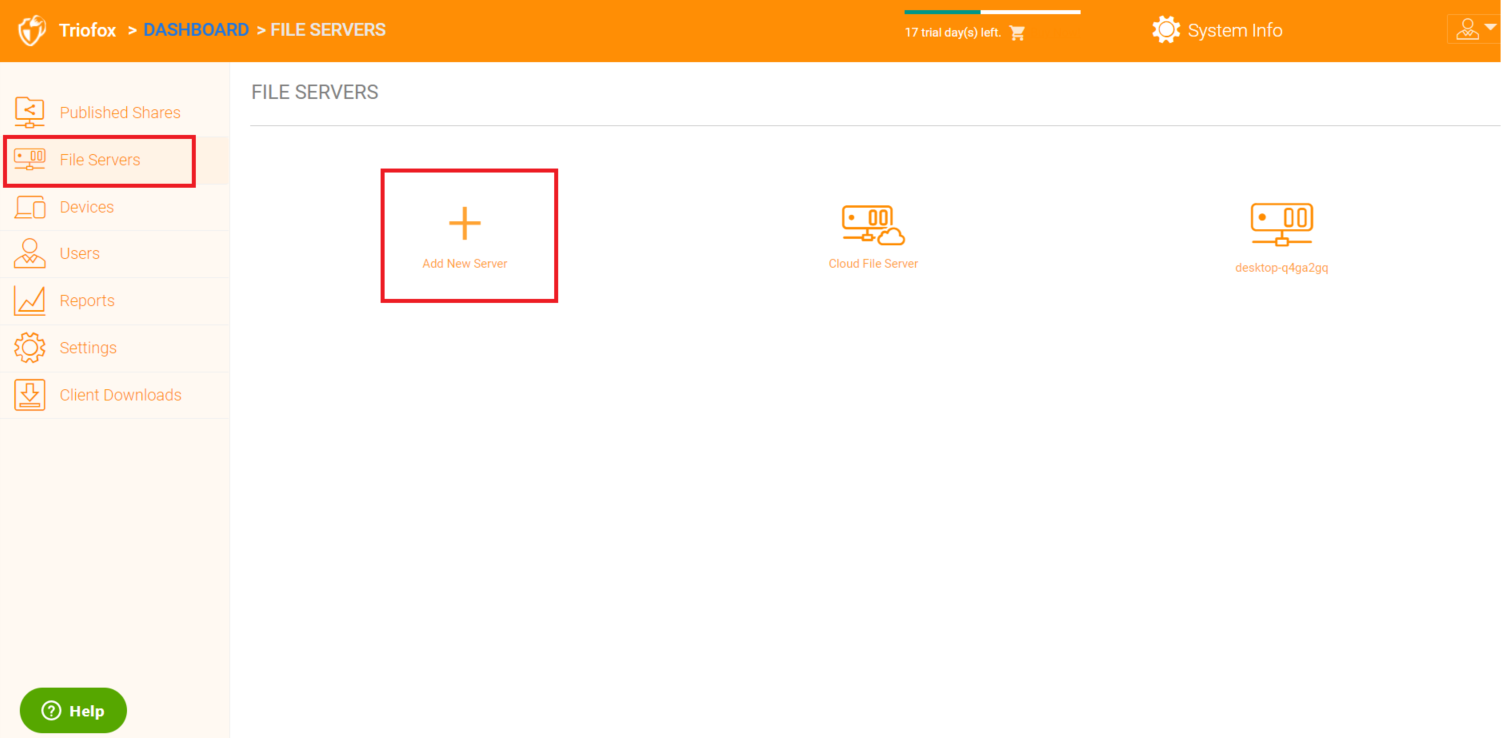

Datei-Server

Verbinden Sie Ihren Datei-Server

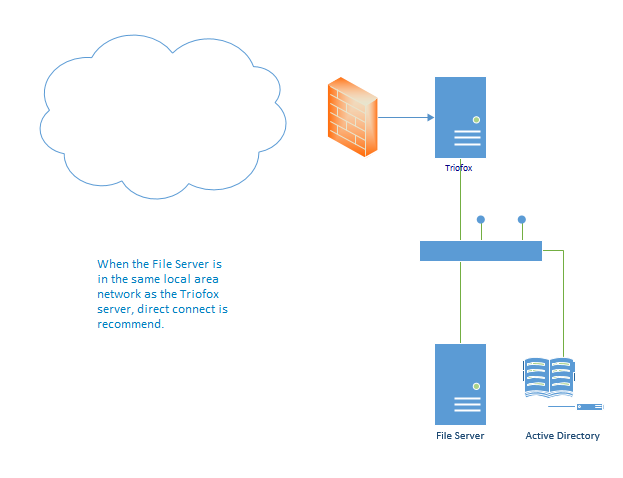

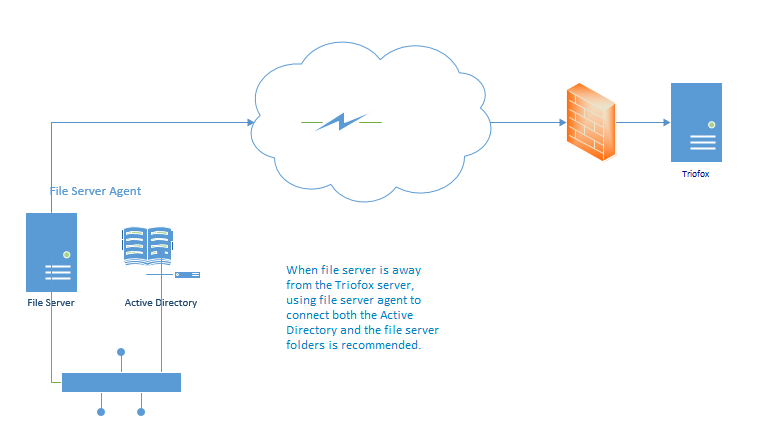

Abhängig davon, wo sich Ihr Datei-Server befindet, gibt es mehrere Wege, ihn zu verbinden.

Der Dateiserver befindet sich möglicherweise im gleichen lokalen Netzwerk (LAN) wie der Triofox-Server. In diesem Fall ist die direkte Netzwerkverbindung die beste. Dies wird in der Regel mit der Einrichtung einer direkten LDAP-Verbindung zu Active Directory kombiniert.

Der Dateiserver kann auch entfernt werden, weg vom Triofox-Server und vor Ort des Kunden. In diesem Fall wird empfohlen, einen File Server Agent zu verwenden. Der Datei-Server-Agent ist auf dem Datei-Server installiert und kann sich mit dem Active Directory des Kunden verbinden und sowohl Ordnerinhalte als auch Active Directory über HTTPS synchronisieren. In diesem Fall zeigt die Benutzeroberfläche "Proxied AD User" an, um anzugeben, dass der Active Directory Benutzer oder die Gruppe aus dem File Server Agent stammt.

Der beste Weg, um mit einem File Server Agent zu beginnen, ist, einen File Server über das Web Portal hinzuzufügen.

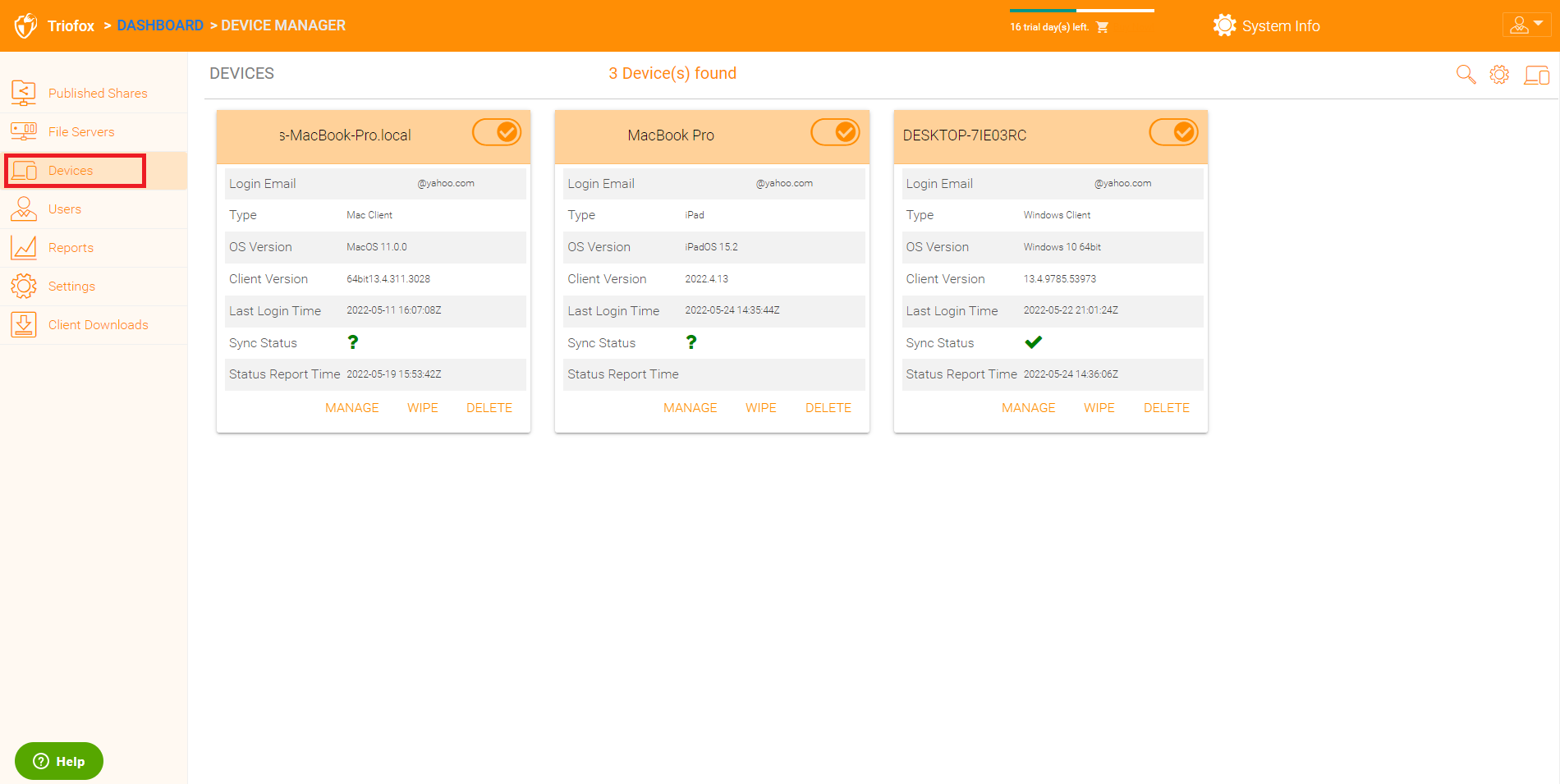

Geräte

Der Cluster-Administrator kann sich die Geräte anschauen, die die Client-Agent-Software im jeweiligen Benutzer installiert und angeschlossen haben.

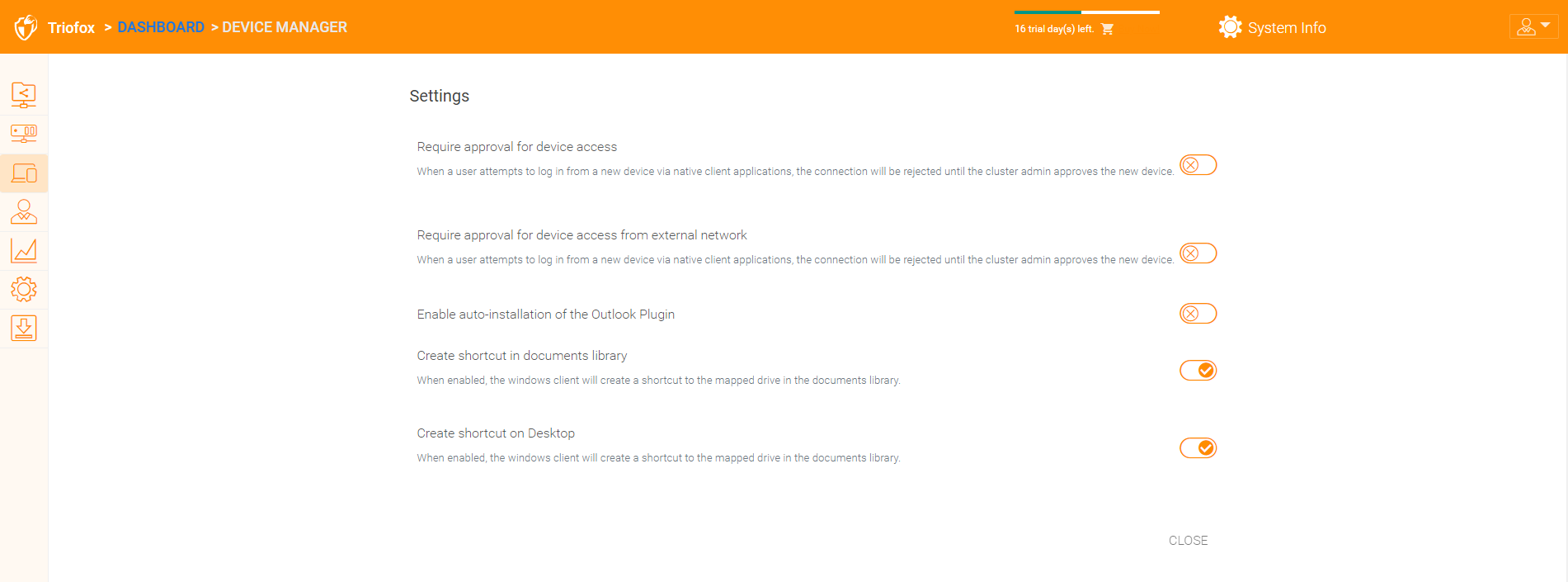

Hier finden Sie die Einstellungen für die Geräteverwaltung.

Genehmigung für Gerätezugriff erforderlich

Standardmäßig deaktiviert. Wenn ein Benutzer versucht, sich von einem neuen Gerät aus über native Client-Anwendungen anzumelden die Verbindung wird abgelehnt, bis der Cluster-Administrator das neue Gerät genehmigt. Die Genehmigung kann über den "Client Device Manager" erfolgen.

Aktiviere automatische Installation des Outlook-Plugins

Standardmäßig deaktiviert. Der Cluster Server Windows Desktop-Client wird mit einem Outlook Plugin ausgeliefert. Wenn diese Option aktiviert ist, wird das Outlook-Plugin beim Client-Start aktiviert.

Verknüpfung in der Dokumentenbibliothek erstellen

Standardmäßig aktiviert. Dies ist eine praktische Funktion, um einen Link zur Dokumentenbibliothek dem Cloud-Laufwerk hinzuzufügen.

Verknüpfung auf dem Desktop erstellen

Standardmäßig aktiviert. Wie oben, aber die Verknüpfung ist auf der Arbeitsfläche.

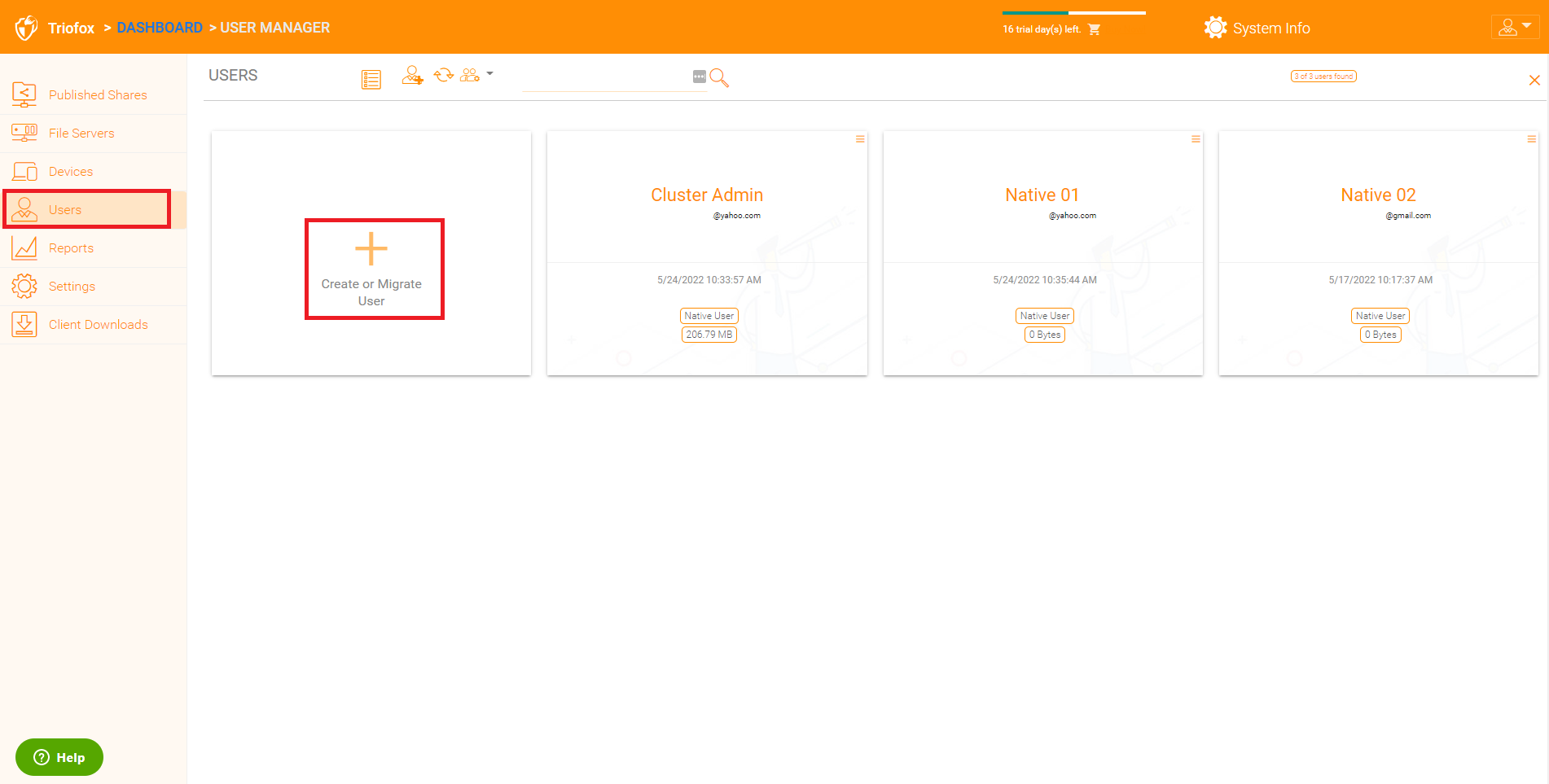

Benutzer

Normaler Benutzer

Normale Benutzer können hier hinzugefügt werden:

Wenn Sie Active Directory haben, sind dies normalerweise die Benutzer im Active Directory.

Nativer Benutzer

- Dies sind die Benutzer, die manuell mit einer E-Mail erstellt werden.

AD Benutzer

- Dies sind die Benutzer, die aus Active Directory über LDAP importiert werden.

Proxied AD Benutzer

- Dies sind die Benutzer, die von Server Agent importiert werden, wobei der File Server Agent vom Server entfernt und vom Cluster Server auf der Kundenseite entfernt ist. Die Active Directory Domain des Kunden ist auch Remote und der Dateiserver selbst (wo Server Agent installiert ist) befindet sich im entfernten Active Directory Verzeichnis.

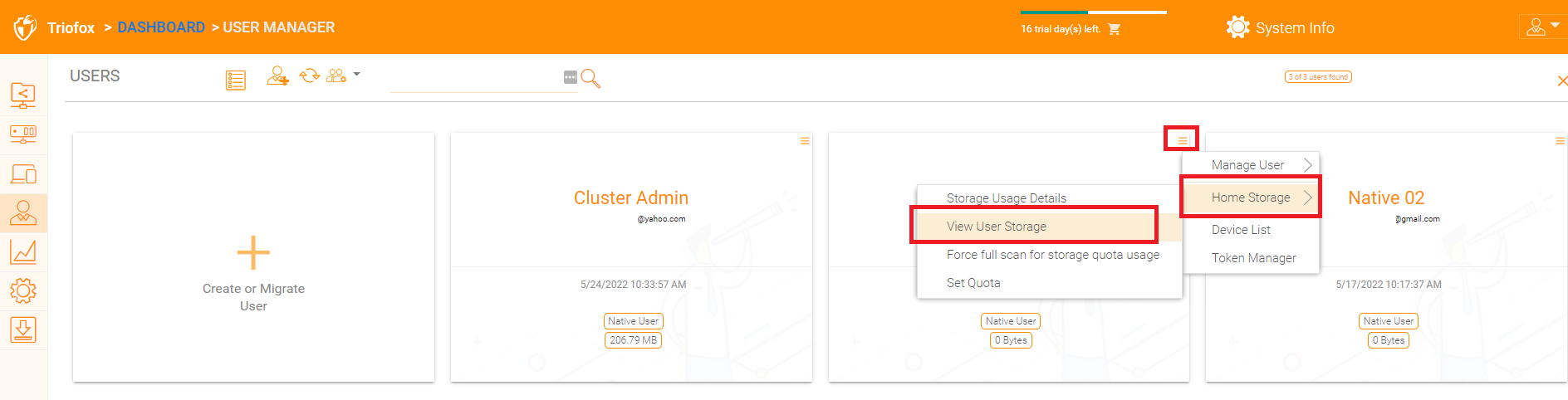

Ein Administrator kann die Datei- und Ordnerliste eines Benutzers ansehen.

Gastbenutzer

Gäste sind Benutzer, die kein Home-Verzeichnis haben. Der einzige Ordner, den sie haben, ist "Dateien mit mir geteilt". Also verlassen sie sich auf einen anderen "normalen Benutzer", um Dateien und Ordner mit ihnen zu teilen, bevor sie etwas tun können. Wenn niemand irgendetwas mit einem Gastbenutzer teilt, hat der Gastbenutzer keine Lese- und Schreibrechte auf einen Ordner.

Der Hauptgrund für das Vorhandensein von Gastbenutzern ist es, externen Benutzern eine sichere Möglichkeit zur Zusammenarbeit und Bearbeitung von Dokumenten zu bieten.

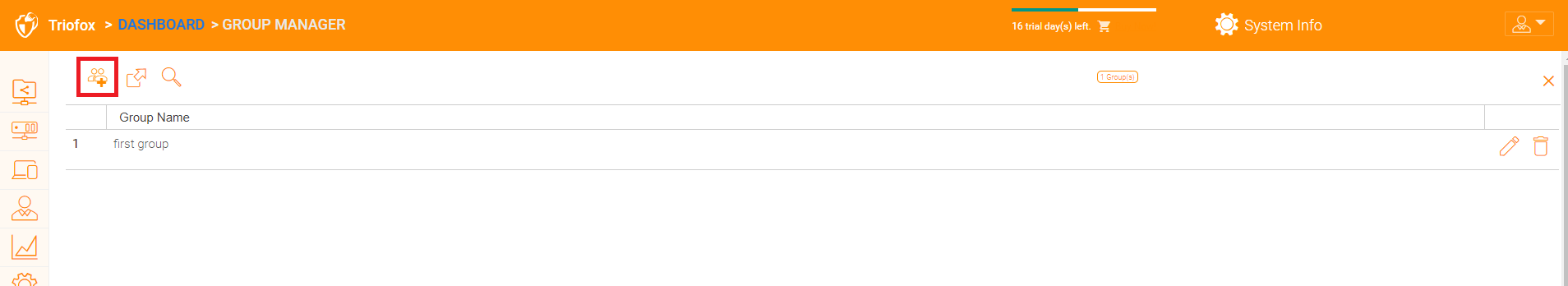

Gruppenmanager

Wenn Sie die Active Directory Integration haben, verwenden Sie die Active Directory Gruppe, anstatt hier den Group Manager zu verwenden. Mit diesem Gruppenmanager können Sie ganz einfach eine Gruppe von Benutzern erstellen. Es ist nicht so kompliziert wie Active Directory (wie die Unterstützung verschachtelter Gruppen), aber es macht es einfach für nicht-aktive Verzeichnisnutzer. Dies ist native Cluster-Gruppe. Im Produkt sehen Sie auch die AD-Gruppe in der Benutzeroberfläche und die Proxied AD-Gruppe in der Benutzeroberfläche. Die AD-Gruppe und die Proxied AD-Gruppe sind nicht identisch mit der hier genannten Gruppe.

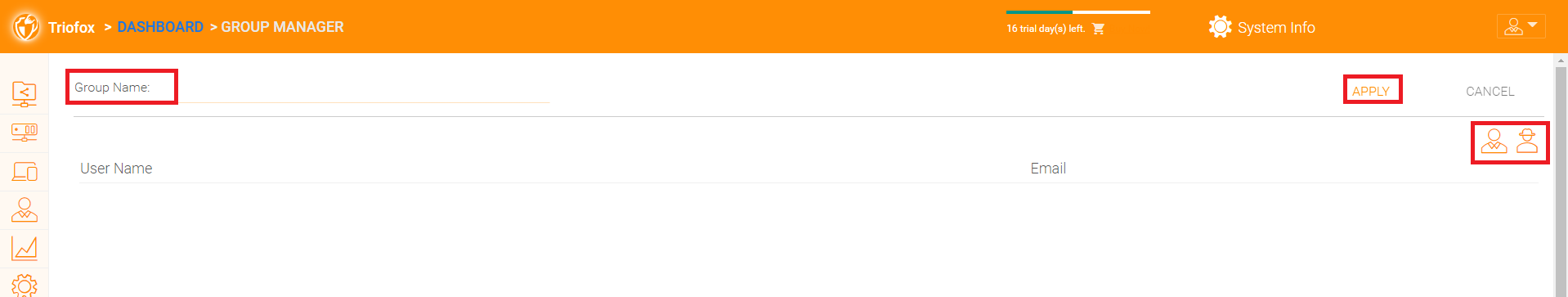

Sie können neue Gruppen hinzufügen, indem Sie auf die Registerkarte Gruppen klicken.

Klicke oben auf "Neue Gruppe erstellen" um eine neue Gruppe zu erstellen und dann den "Gruppennamen" festlegen Klicken Sie auf die Symbole oben rechts, um Benutzer hinzuzufügen, und klicken Sie dann auf "Anwenden", um zu beenden.

Rollen-Manager

Der Rollenmanager wird für das Rollenmanagement verwendet. Zum Beispiel können Sie einigen Benutzern schreibgeschützte Berechtigungen zuweisen. Sie können auch bestimmte Gruppenrichtlinien für bestimmte Gruppen von Benutzern festlegen. Dem Rollen-Manager werden immer mehr politische Elemente hinzugefügt, so dass der Rollenmanager nicht nur zur Verwaltung von Benutzerrollen verwendet werden kann, sondern auch zur Definition von Richtlinien-Elementen für Benutzer.

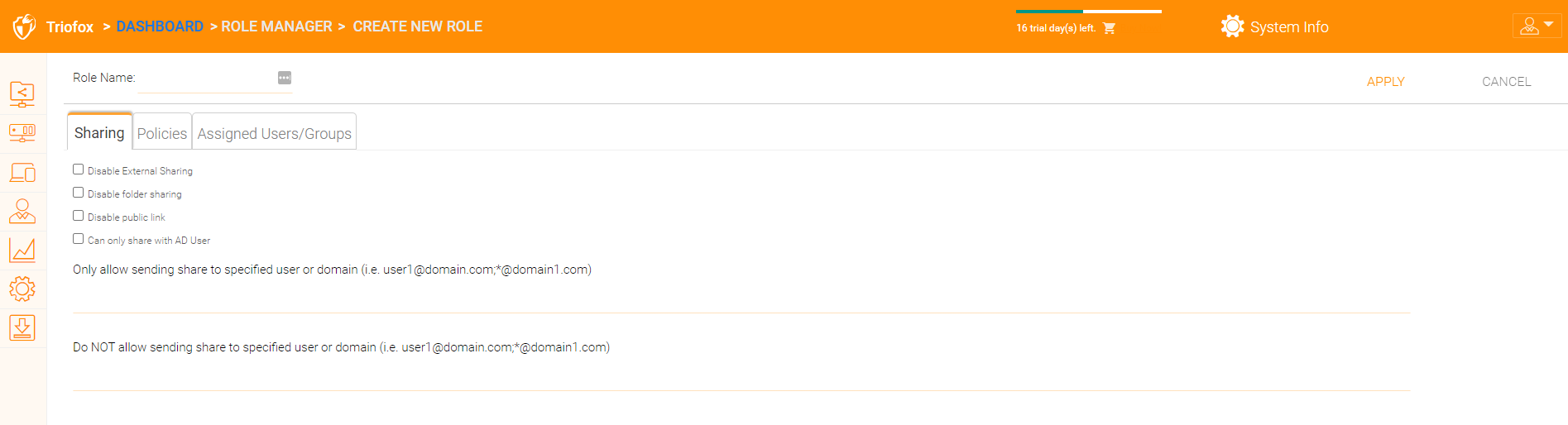

Beim Erstellen einer Rolle gibt es drei verschiedene Abschnitte:

Teilen

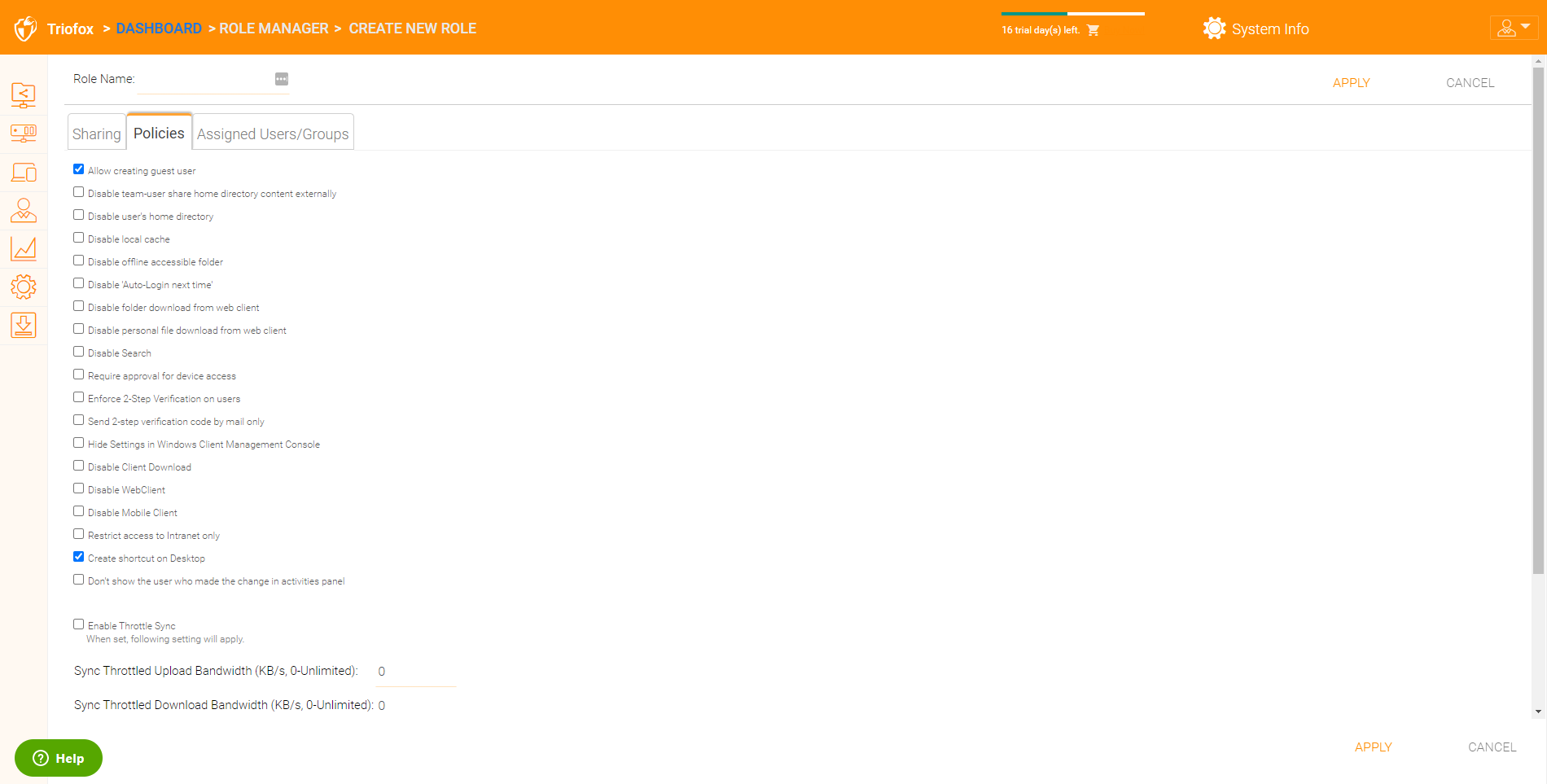

Richtlinien

Zugewiesene Benutzer/Gruppen

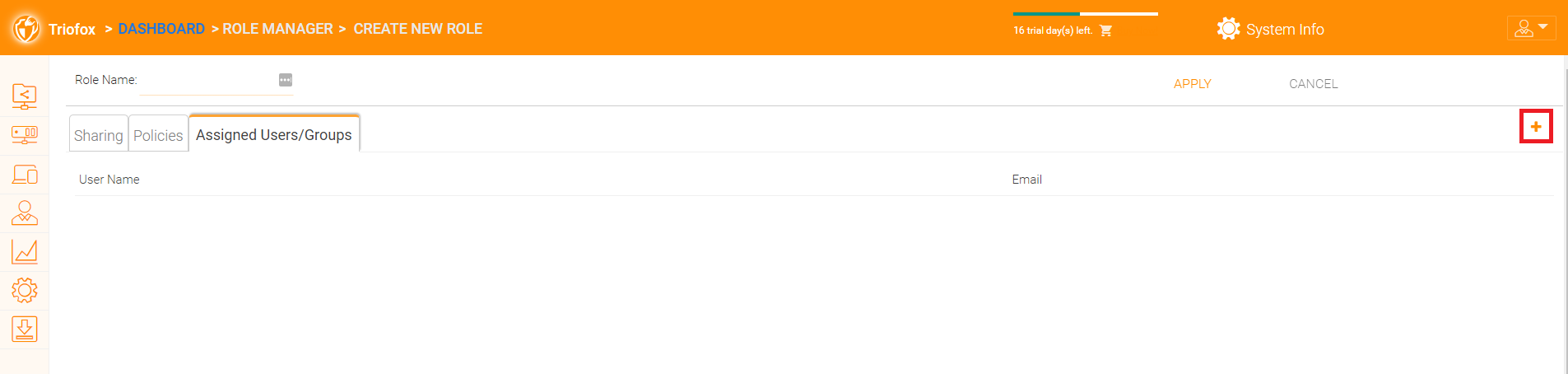

Neue Rolle erstellen

Sie können Bereiche im Rollen-Manager definieren und einer Rolle zuordnen.

Richtlinien

Zusätzliche Strategien für die Rolle.

Zugewiesene Benutzer/Gruppen

Nachdem der Inhalt der Rolle alle gesetzt ist, können Benutzer und Gruppen einer Rolle zugewiesen werden.

Berichte

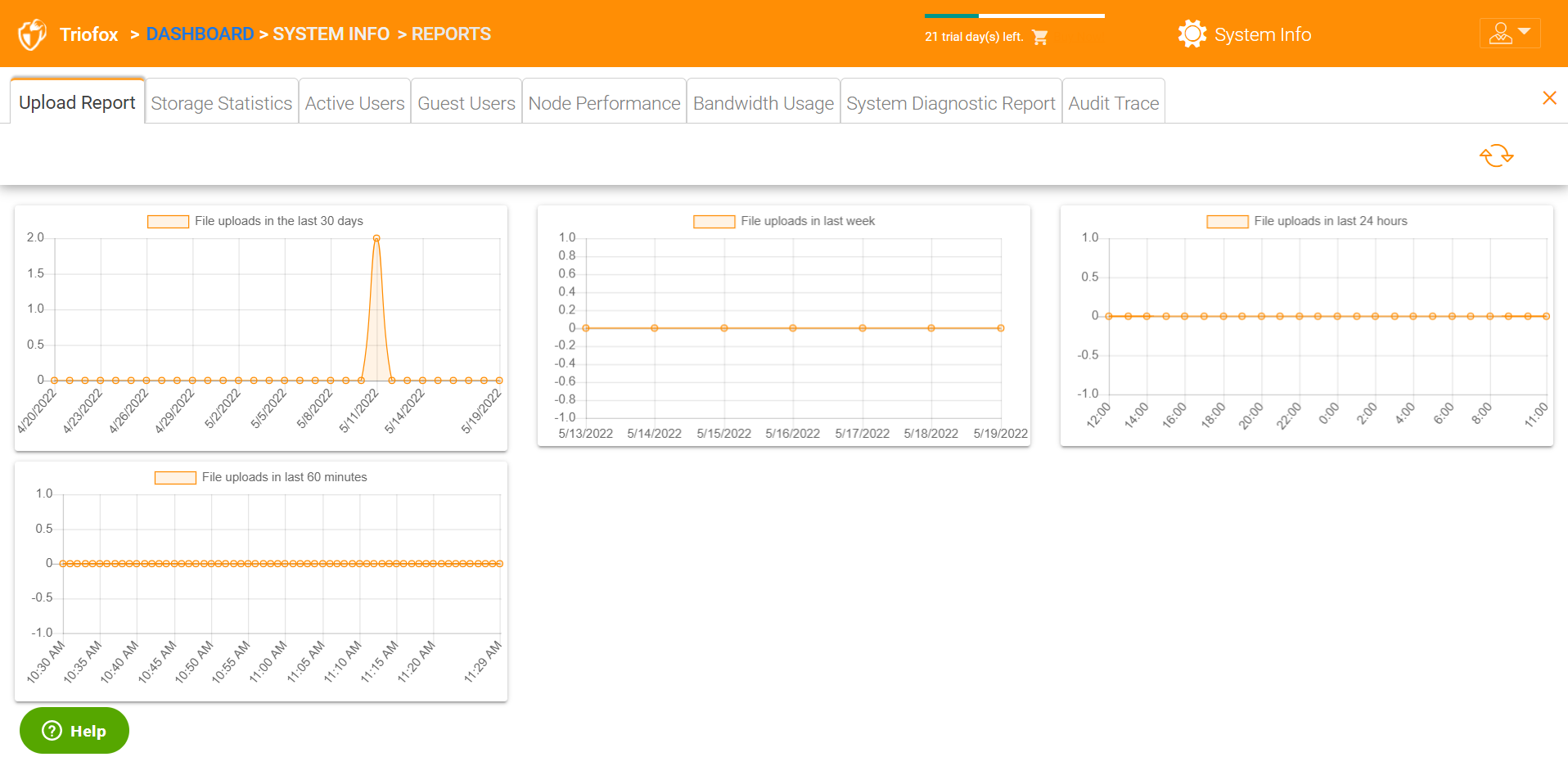

Bericht hochladen

Auf der Registerkarte "Bericht hochladen" finden Sie Diagramme für alle Uploads der letzten sechzig Minuten, 24 Stunden, 30 Tage und eine ganze Woche.

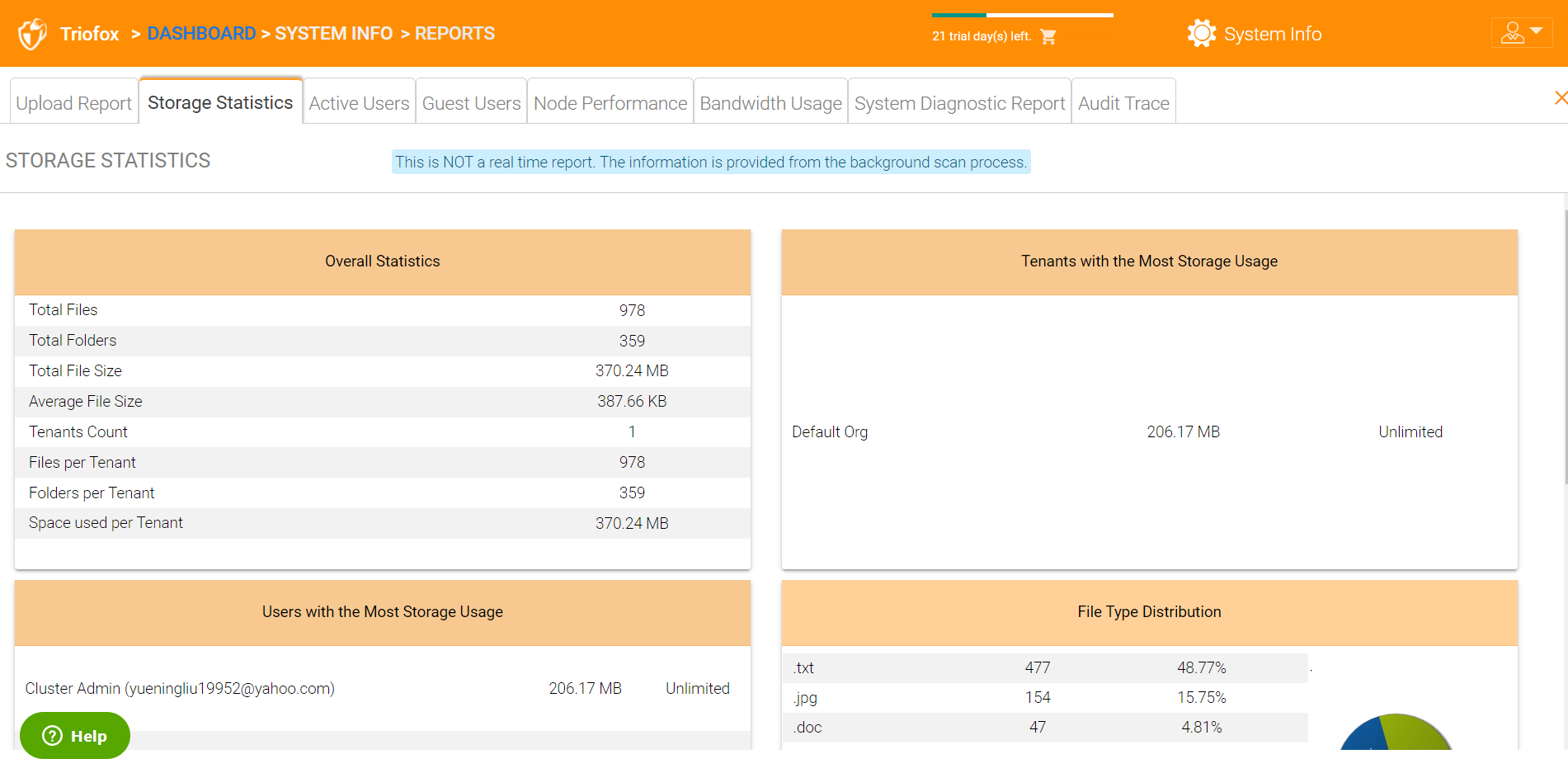

Speicherstatistik

Storage Statistics gibt Ihnen einen schnellen Überblick über die Gesamt-Speicherstatistiken, die Dateityp Distribution Pie Diagramme und die Benutzer, die bisher den meisten Speicher verwendet haben.

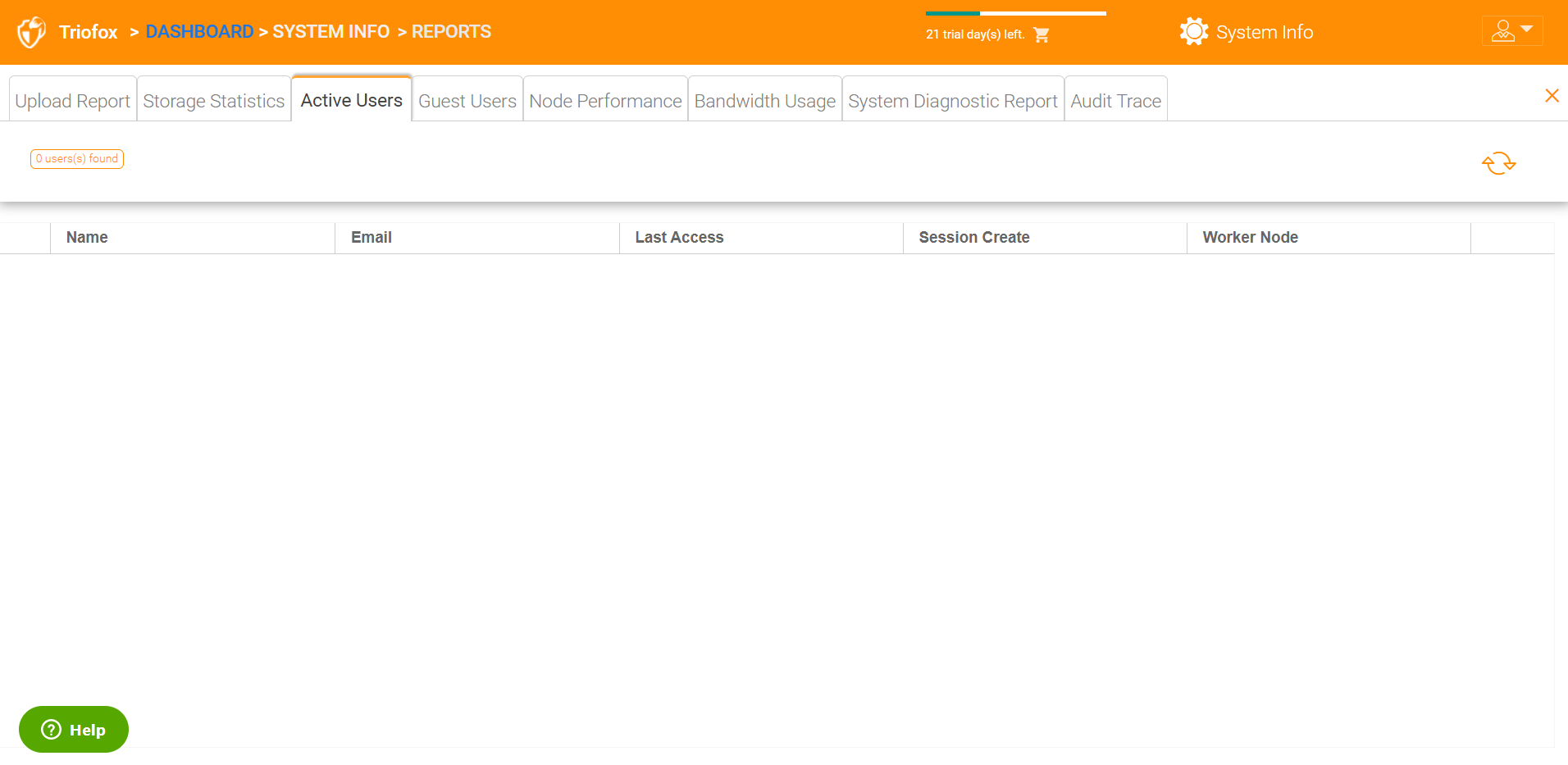

Aktive Benutzer

Aktive Benutzer zeigen die Aktivität der Benutzer auf dem Webportal an. Der Bericht Active Users enthält keine Benutzer des Windows-Clients oder anderer nativer Clients, da diese Benutzer persistenter sind (immer vorhanden). Um auf diesen Bericht zuzugreifen, klicken Sie auf den Bereich Aktive Benutzer in der Kontrollleiste am oberen Bildschirmrand.

Gastbenutzer

Andere Berichte sind auch verfügbar, wie Gastbenutzer, die kein eigenes Verzeichnis besitzen, aber sind eingeladen, an einigen freigegebenen Ordnern und Dateien teilzunehmen.

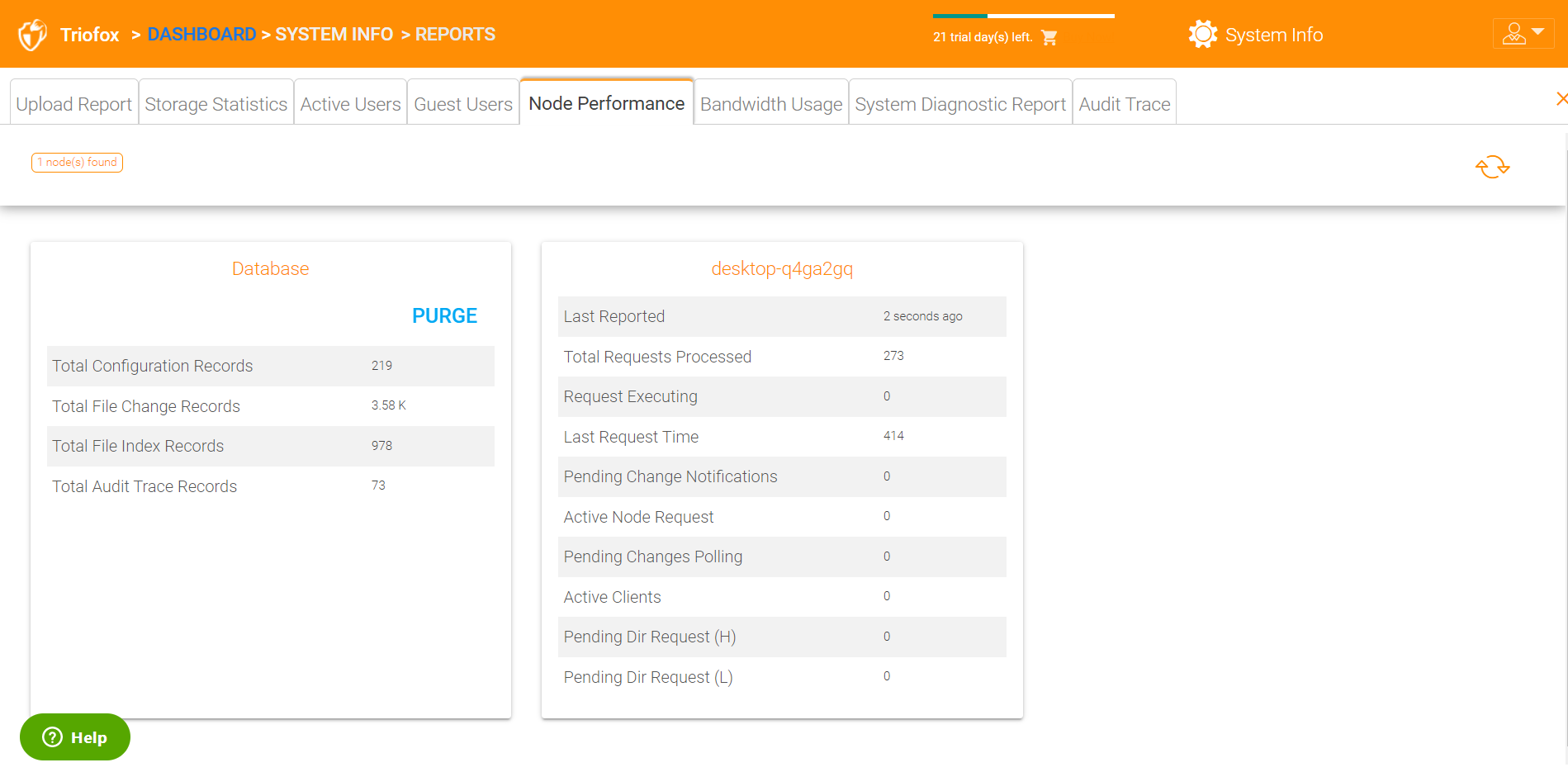

Knotenleistung

Sie können die Knotenleistung verwenden, um die Gesundheit der Arbeiterknoten und die Datenbank-Gesundheit zu überprüfen.

Zuletzt gemeldet

Sie sollten sehen, dass dieses Feld kleine Zahlen wie 6 Sekunden oder 10 Sekunden enthält. Wenn Sie eine Zahl wie vor 3 Stunden sehen, bedeutet dies, dass der Knoten nicht die Gesundheit meldet.

Verarbeitete Gesamtanfragen

Diese Zahl sollte so groß wie möglich sein. Diese Nummer ist eine kumulative Nummer seit dem letzten Neustart des Dienstes. Je größer die Zahl, desto stabiler ist der Dienst. Wenn Sie mehrere Arbeiterknoten haben, sollten Sie die Gesamtzahl der Anfragen gleichmäßig auf die Arbeiterknoten verteilen.

Anfrage ausführen

Sie möchten diese Nummer so klein wie möglich halten. Dies bezieht sich auf die Anzahl der Anfragen, die gleichzeitig auf dem Server ausgeführt werden. Im Allgemeinen ist eine Zahl kleiner als 100 normal. Größer als 100 ist abnormal. Etwas größer als 20 muss untersucht werden.

Letzte Anfragezeit

Sie sollten diese Nummer so klein wie möglich halten. Es ist die Anzahl der Millisekunden für die letzte Anfrage. Im Allgemeinen sind Zahlen kleiner als 3000 oder 5000 normal, d.h. weniger als 3-5 Sekunden.

Ausstehende Änderungsbenachrichtigung

Bei geänderten Dateien und Ordnern wird eine Änderungsbenachrichtigung in die Datenbank geschrieben. Im Allgemeinen sollte die Warteschlange für ausstehende Änderungen so kurz wie möglich gehalten werden.

Aktive Knotenanfrage

Dies sind die Clients, die den Server kontaktieren. Normalerweise dienen sie nur der Berichterstattung.

Pending Change Polling

Dies sind die Clients dort draußen, um zu sehen, ob es Dateien und Ordner gibt, die geändert wurden. In der Regel desto kleiner desto besser.

Aktive Kunden

Zum Berichtszweck.

Ausstehende Verzeichnisanfrage(H)

Die ausstehenden Verzeichnisaufrufe von entfernten Clients an den Cluster-Server. Dies ist die Warteschlange mit hoher Priorität.

Ausstehende Verzeichnisanfrage(L)

Die ausstehenden Verzeichnisaufrufe von entfernten Clients an den Cluster-Server. Dies ist die Warteschlange mit niedriger Priorität.

Notiz

Wenn Sie den Node Performance Report nicht sehen, überprüfen Sie die interne URL Einstellung jedes Arbeiterknotens.

Unter Berichte können Sie die Upload-Graphen und Speicherstatistiken einsehen.

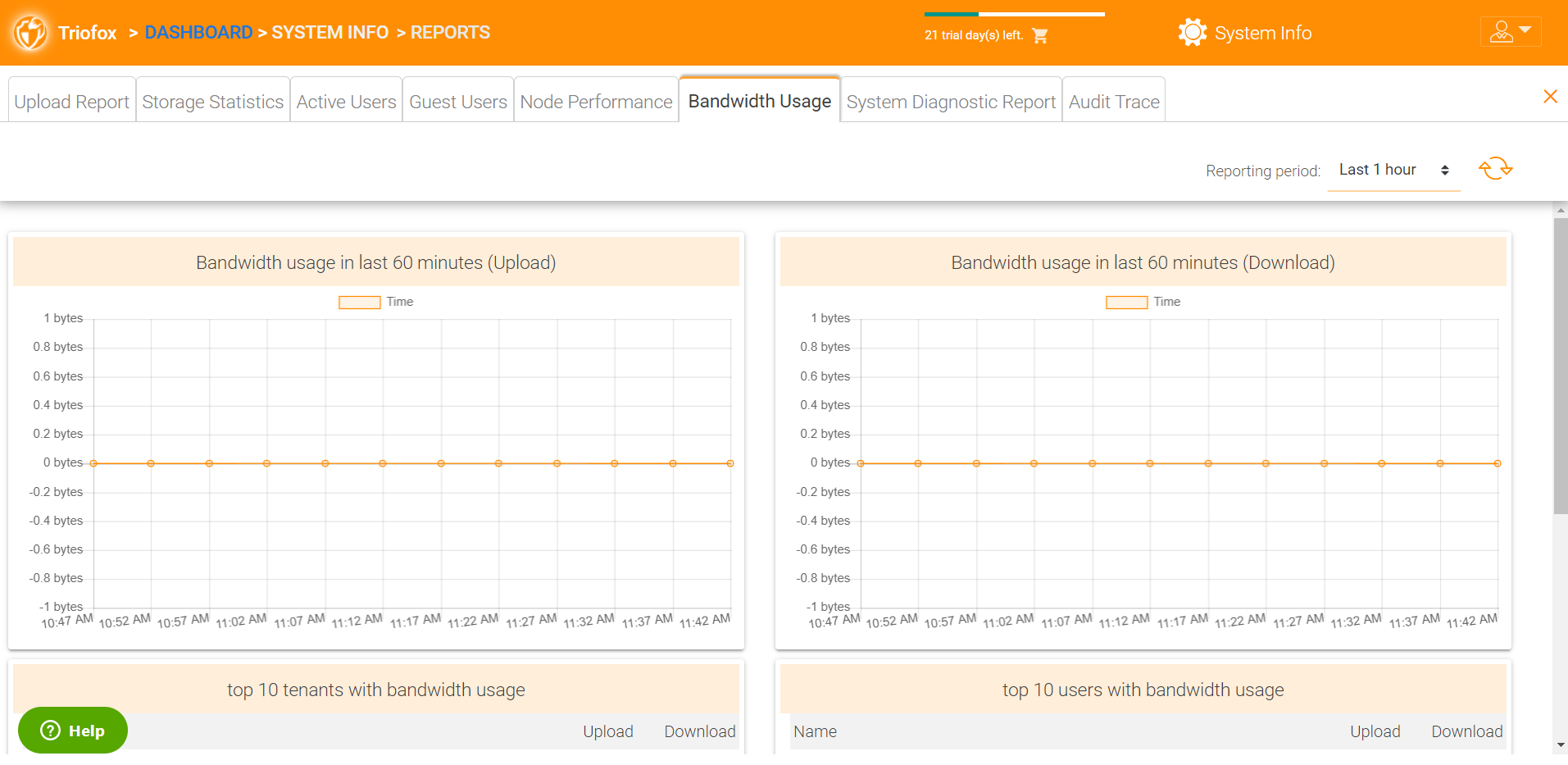

Bandbreitennutzung

Dies zeigt die Nutzungsstatistiken der Bandbreite sowie die Statistiken der körnigeren Mieter- und Nutzerstufen.

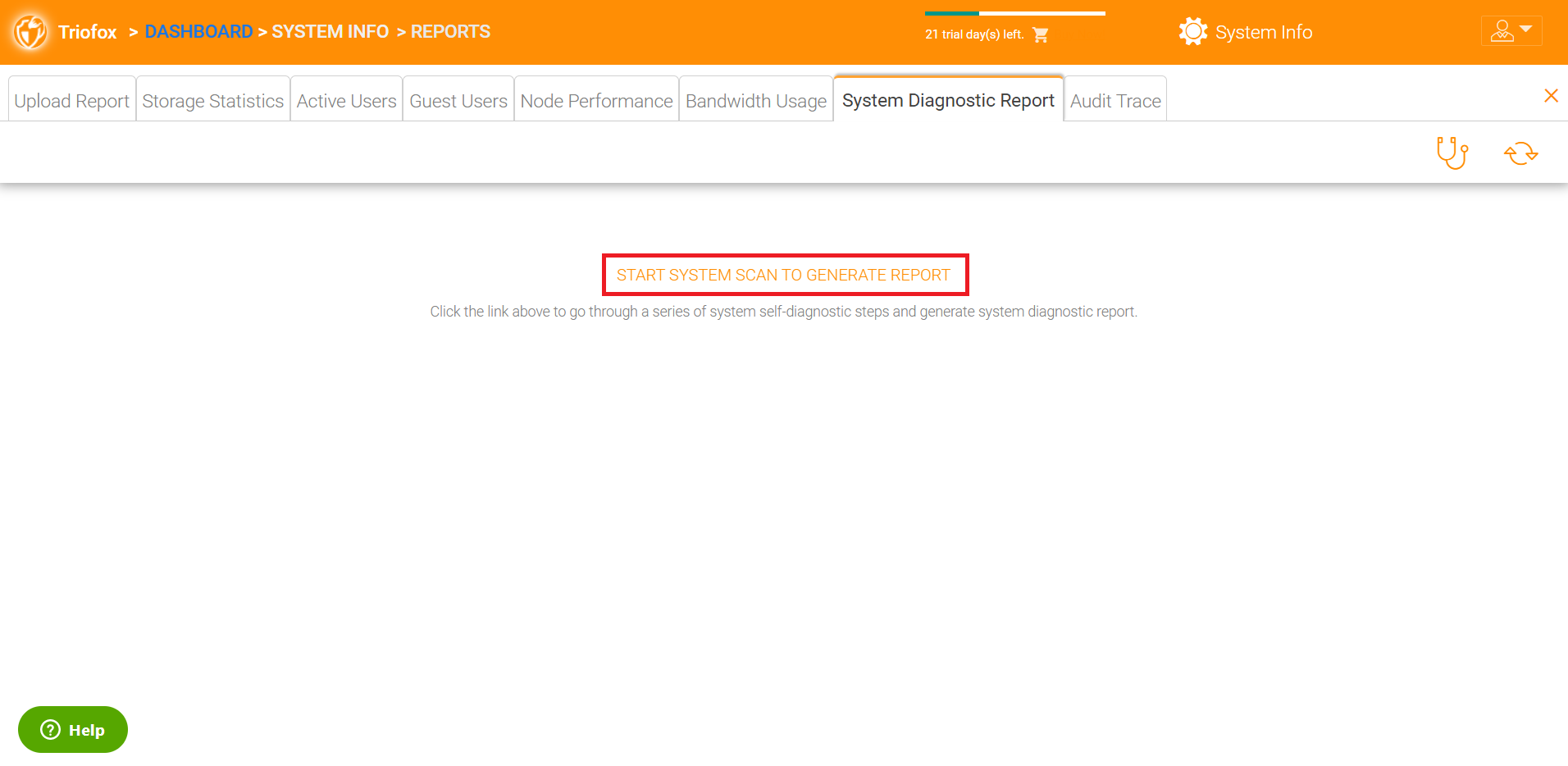

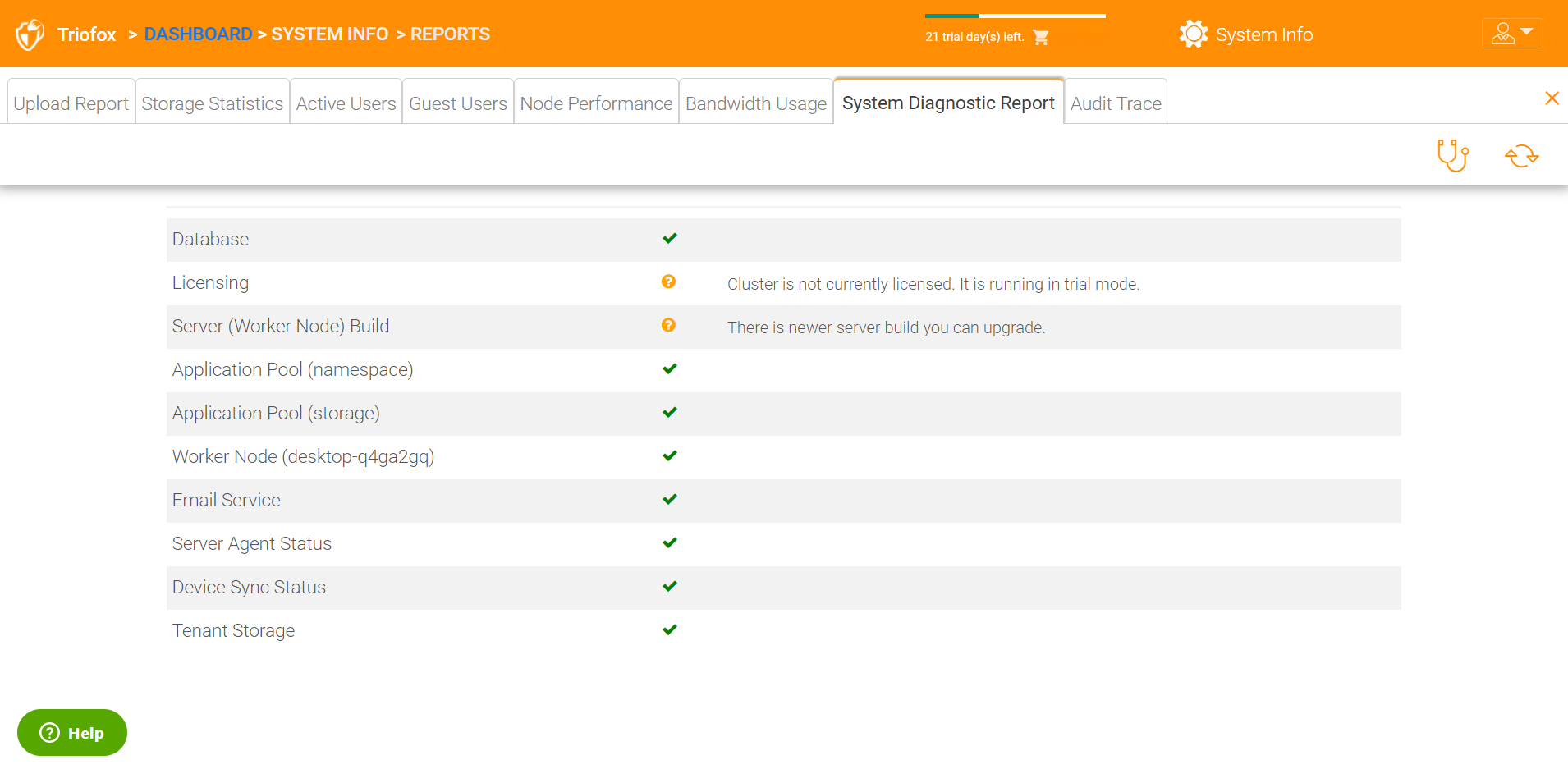

Systemdiagnosebericht

Klicken Sie auf den Button "System-Scan starten, um Bericht zu generieren" um Systemdiagnosebericht zu erstellen.

Ein Beispiel für einen Systemdiagnosebericht wird unten angezeigt.

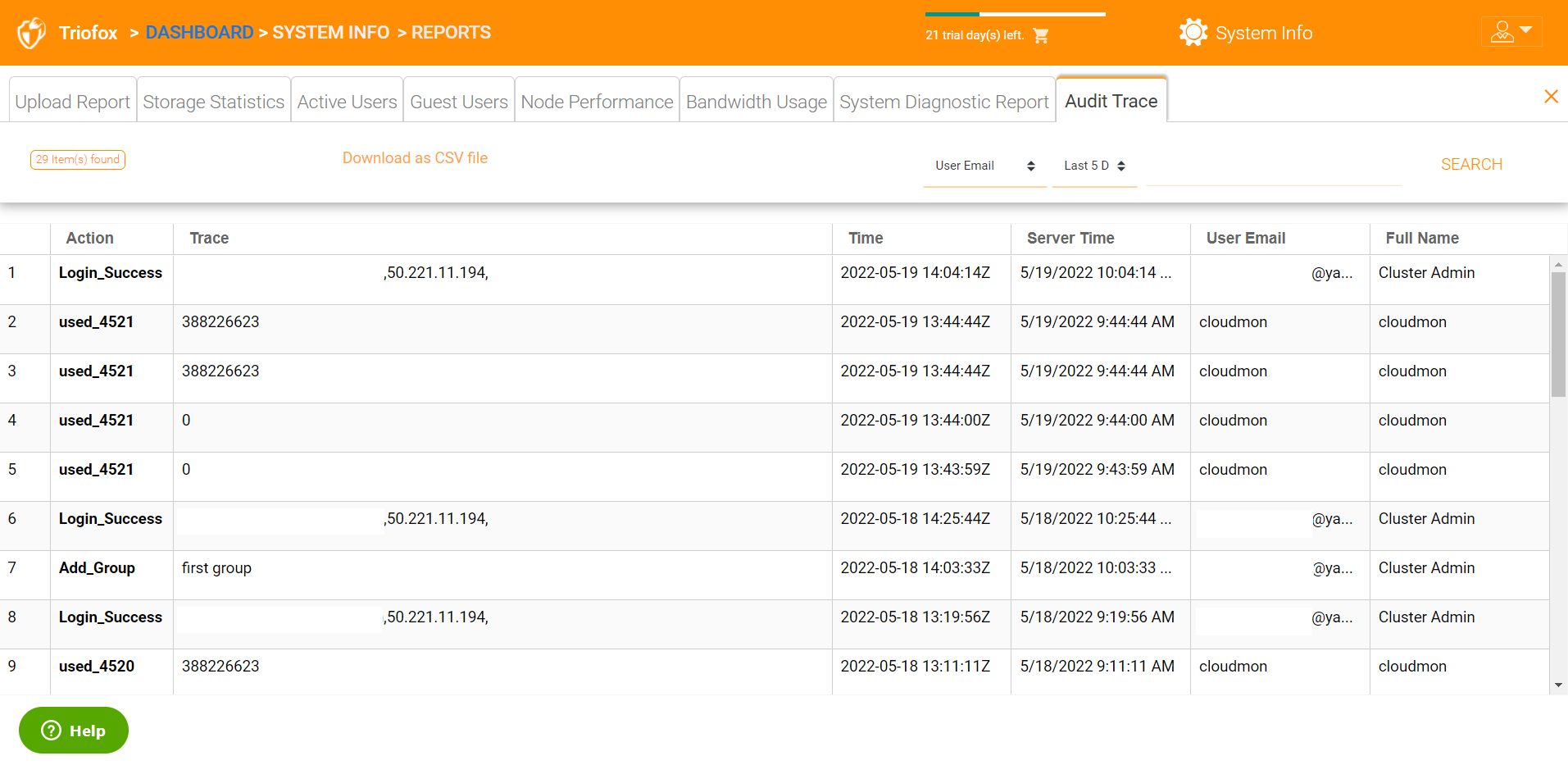

Audit-Trace

Dies ist ein Beispiel für einen Audit-Spur.

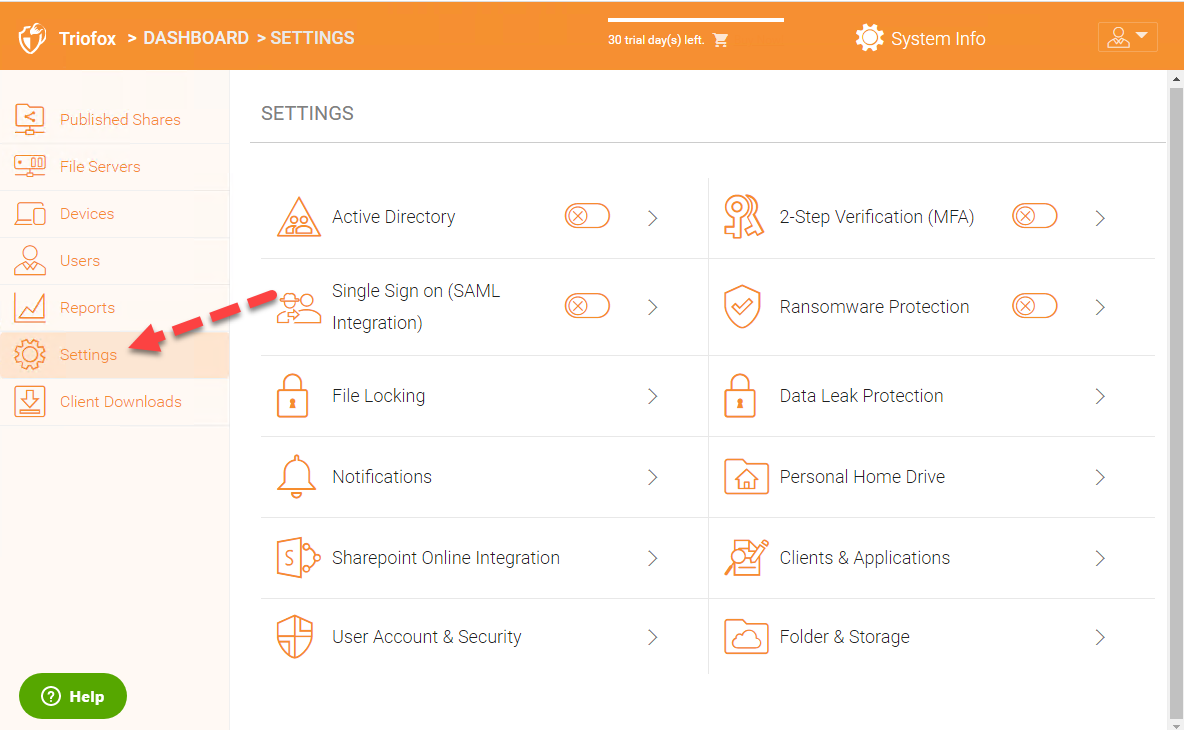

Einstellungen

In den Einstellungen kann der Administrator einige Funktionen aktivieren/deaktivieren, wie Active Directory, 2-Step Verifizierung (MFA), Single Sign-On, Ransomware Protection. Und es gibt auch viele andere Optionen, die konfiguriert werden können.

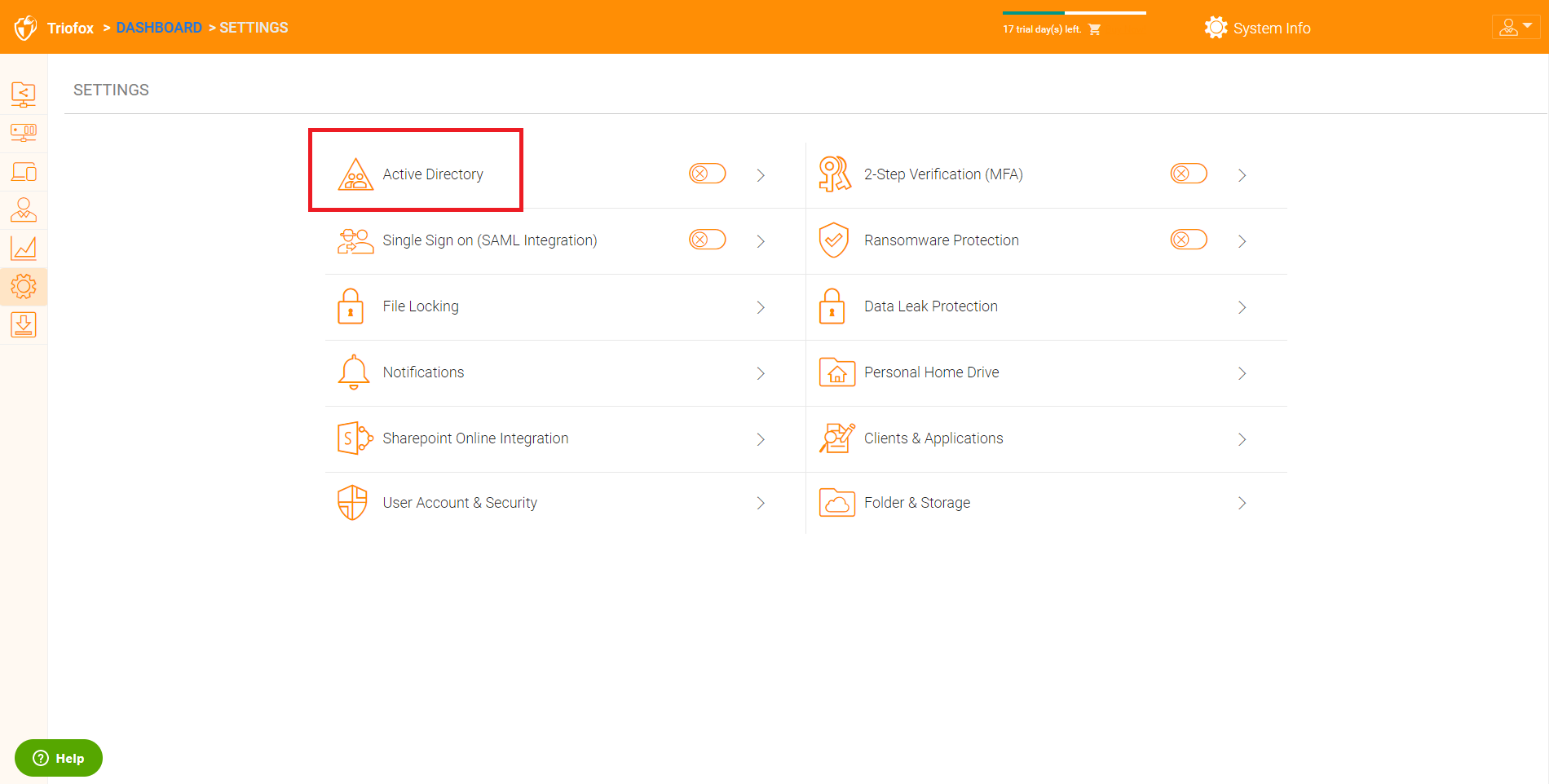

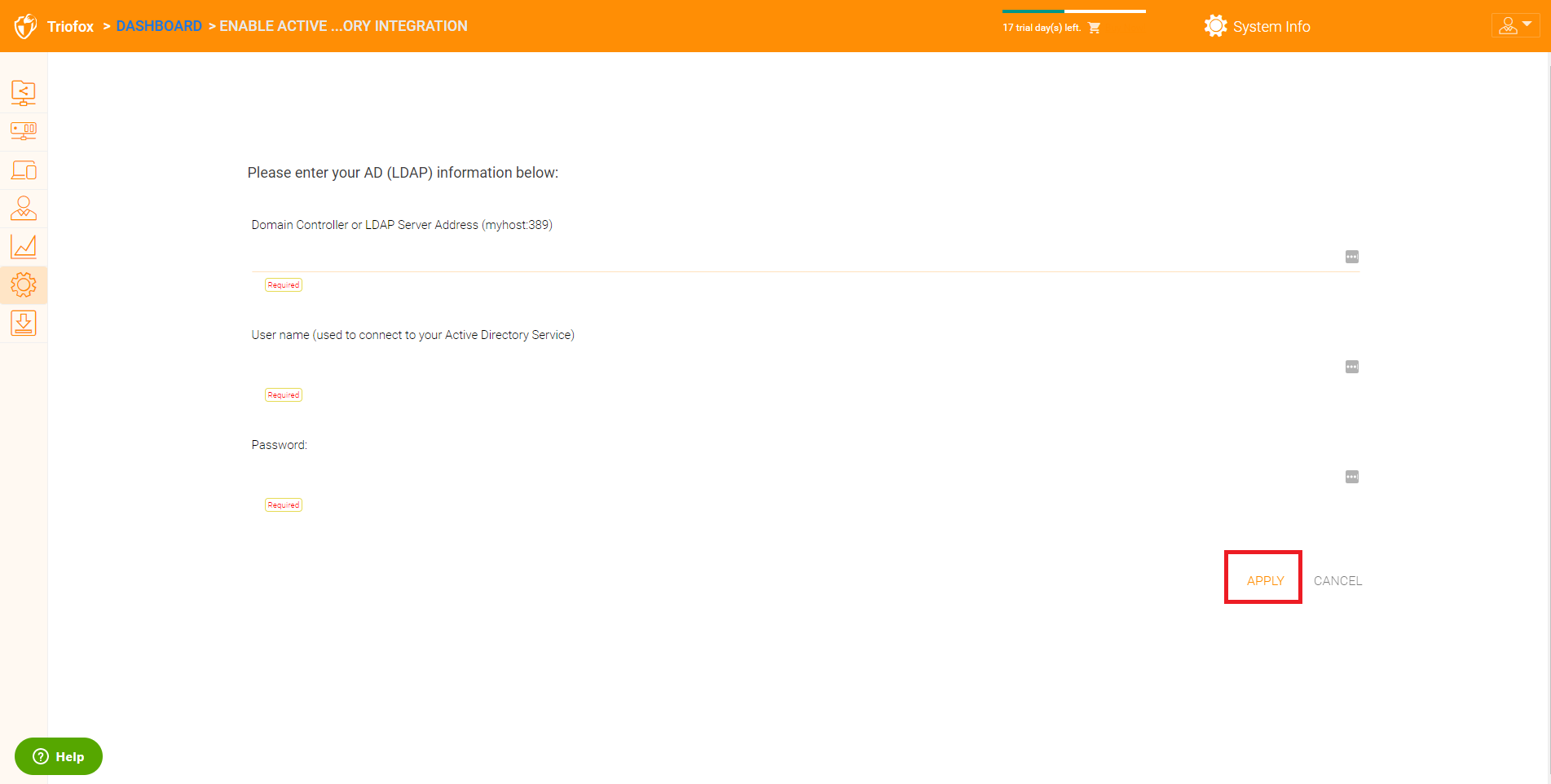

Aktives Verzeichnis

Wenn sich das Active Directory im lokalen Netzwerk (LAN) befindet, kann LDAP verwendet werden, um sich mit dem Active Directory zu verbinden. Es gibt hier mehrere Fälle

Manchmal möchten Sie, dass das Benutzerkonto automatisch zur Verfügung gestellt wird, so dass es für den Administrator einfach ist.

Manchmal soll das Benutzerkonto auf eine bestimmte AD-Gruppe beschränkt sein aber immer noch automatisch das Benutzerkonto bereitstellen, wenn sich die Benutzer in der AD-Gruppe befinden.

Manchmal möchten Sie, dass das Benutzerkonto auf eine bestimmte Organisationseinheit beschränkt ist.

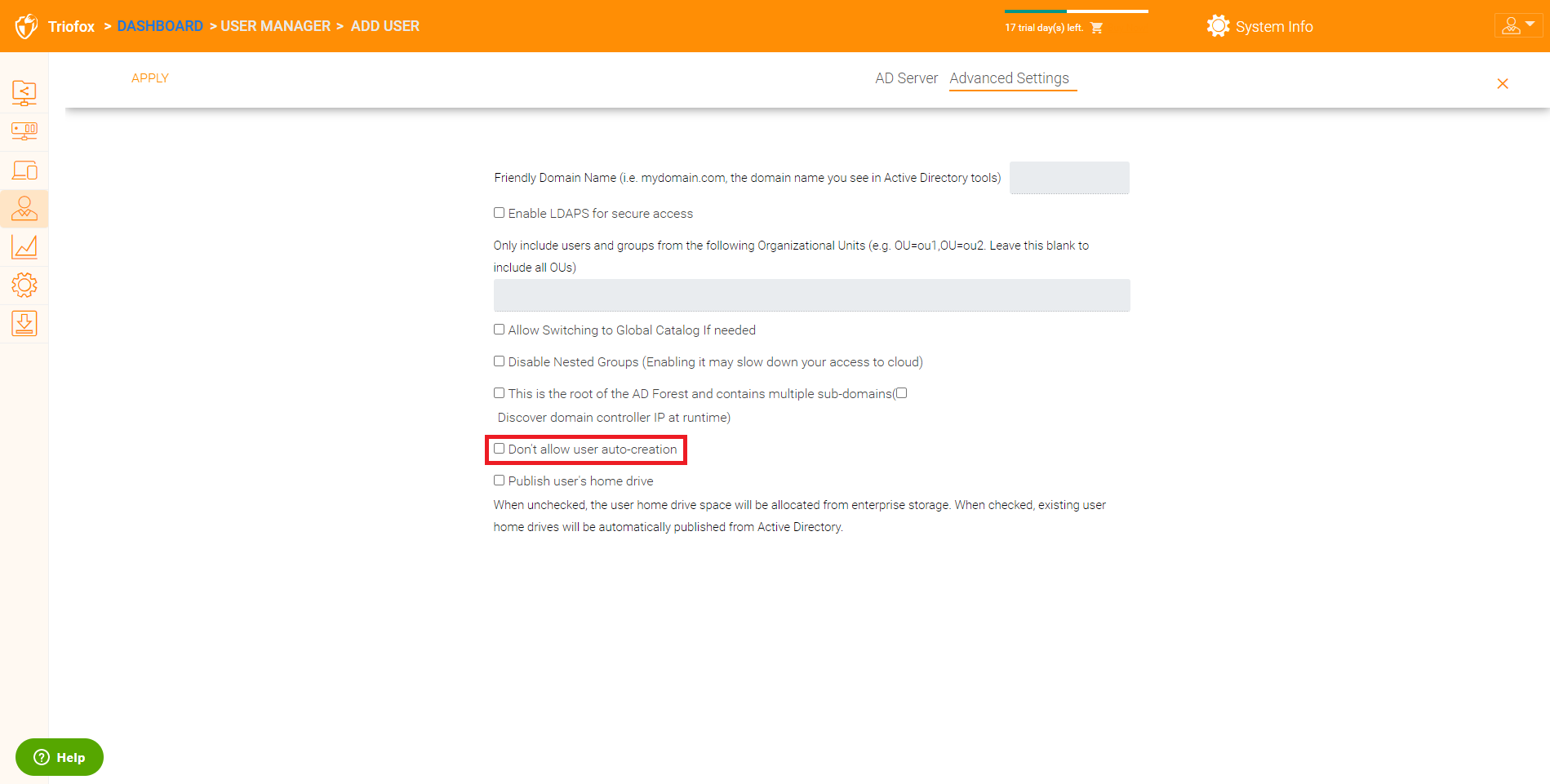

AD-Konto automatische Bereitstellung

Diese Option finden Sie unter Einstellungen - > Active Directory.

Solange die Option „Automatische Erstellung des Benutzers nicht zulassen“ nicht aktiviert ist, dürfen Active Directory Benutzer zum Web-Portal gehen und sich anmelden. Das erste Mal, wenn sich der Benutzer anmeldet, wird das Triofox-Konto automatisch bereitgestellt.

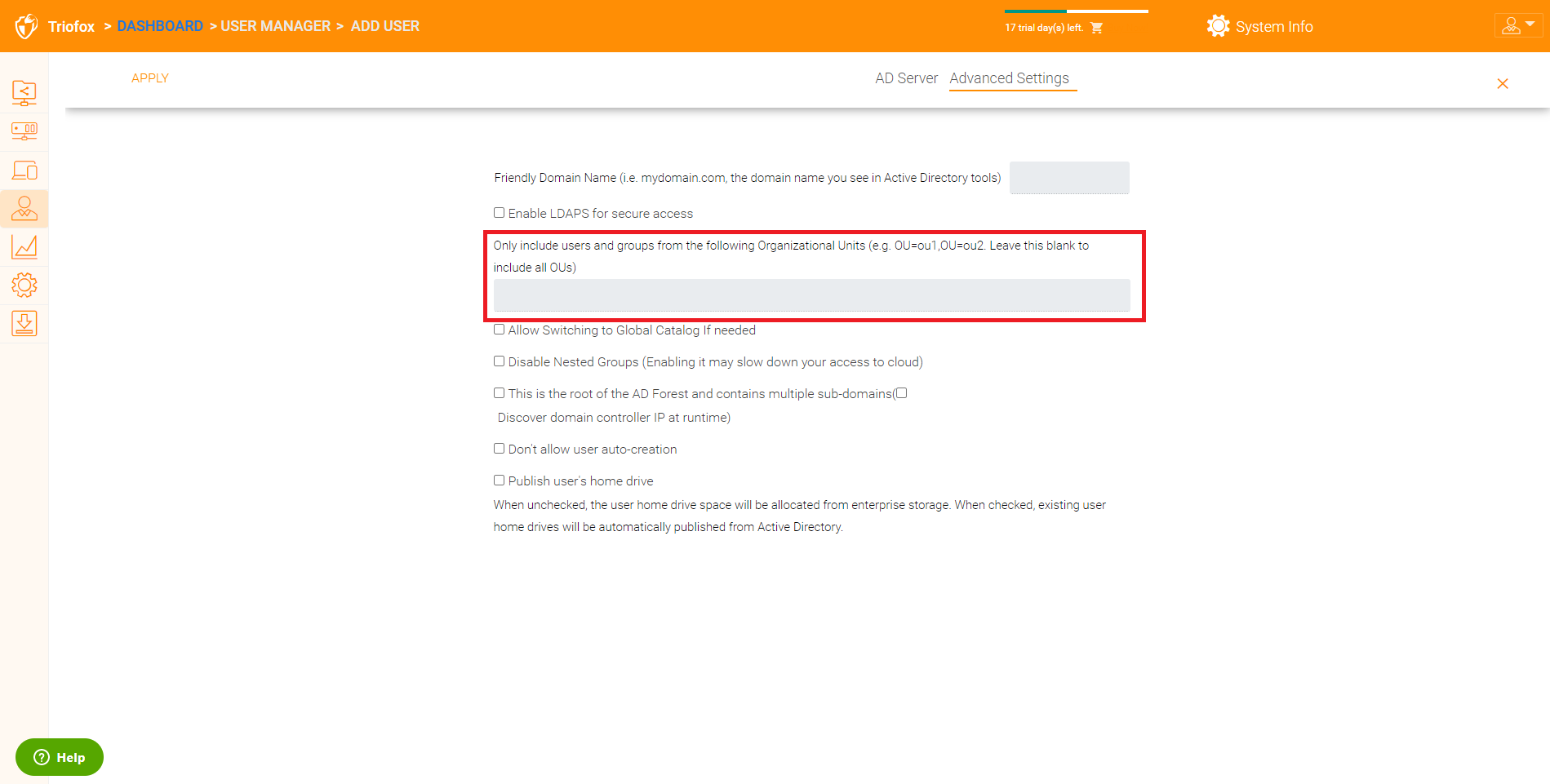

AD-Konto-automatische Vorgabe, beschränkt auf Organisationseinheit

Das Feld der Organisationseinheit kann dazu verwendet werden, das Active Directory Benutzerkonto weiter einzuschränken, das automatisch zur Verfügung gestellt werden soll.

Das Format der Organisationseinheit ist der unterscheidbare Name der OU abzüglich des DC-Suffix.

Zum Beispiel lautet die Eigenschaft der folgenden OU: UnterscheidungName => DC=tsys,DC=gladinet,DC=com

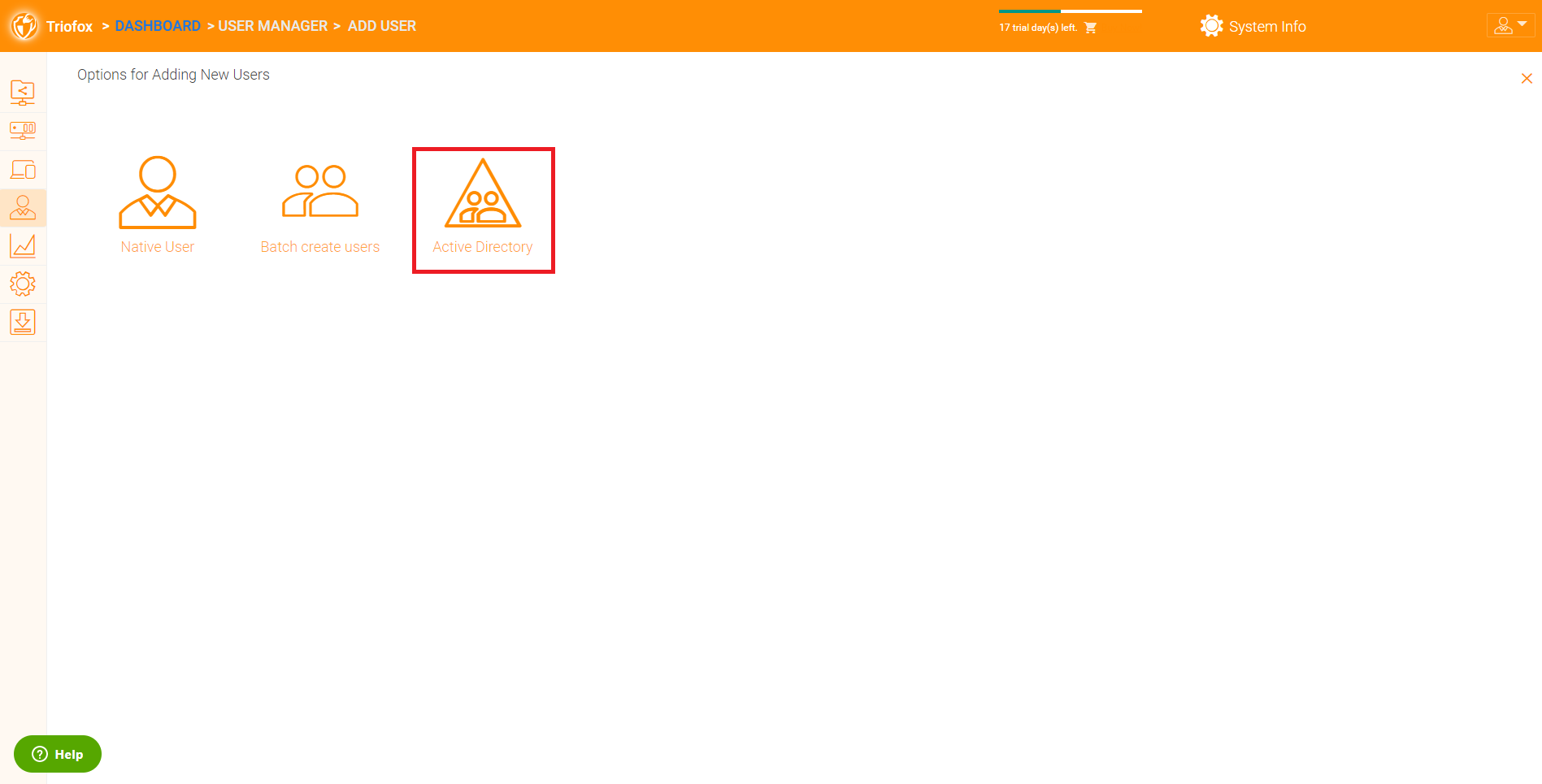

AD-Konto-automatische Vorgabe, beschränkt sich auf eine bestimmte AD-Gruppe

Vom Benutzermanager, Sie können die AD-Gruppe importieren und die Benutzer in der AD-Gruppe können das Konto automatisch bereitstellen.

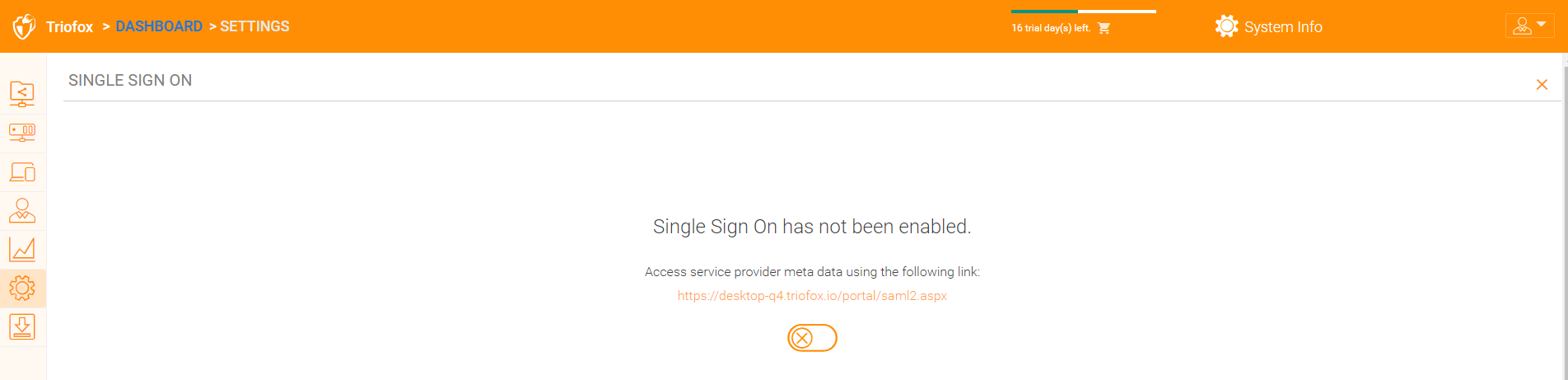

Einmaliges Anmelden

Single Sign on via SAML ist eine Cluster-Einstellung.

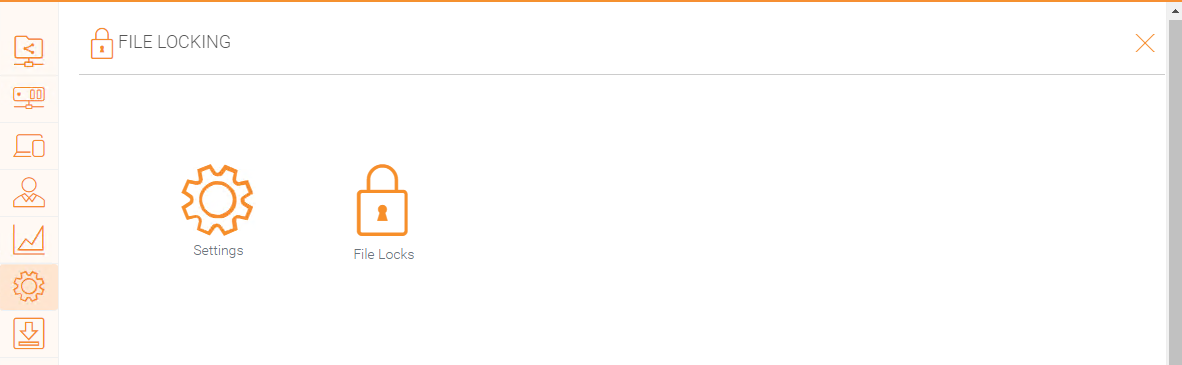

Dateisperre

Die Dateisperre ist eine weitere wichtige Komponente, um sicherzustellen, dass die Änderungen der Benutzer nicht von einander überschrieben werden. Hier können Sie alle Dateisperroptionen aktivieren oder deaktivieren.

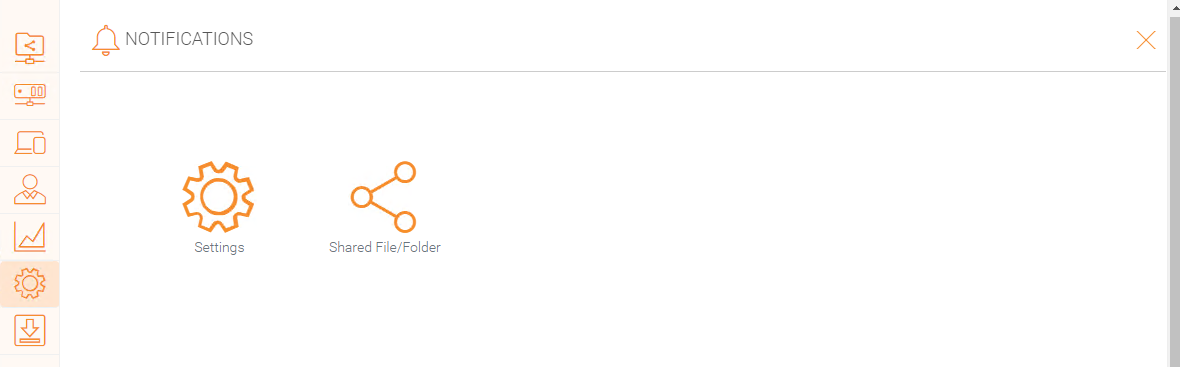

Benachrichtigungen

Benachrichtigungen sind eine entscheidende Komponente, um sicherzustellen, dass Benutzer die Kontrolle darüber haben, was sie mit ihren Benachrichtigungen tun können.

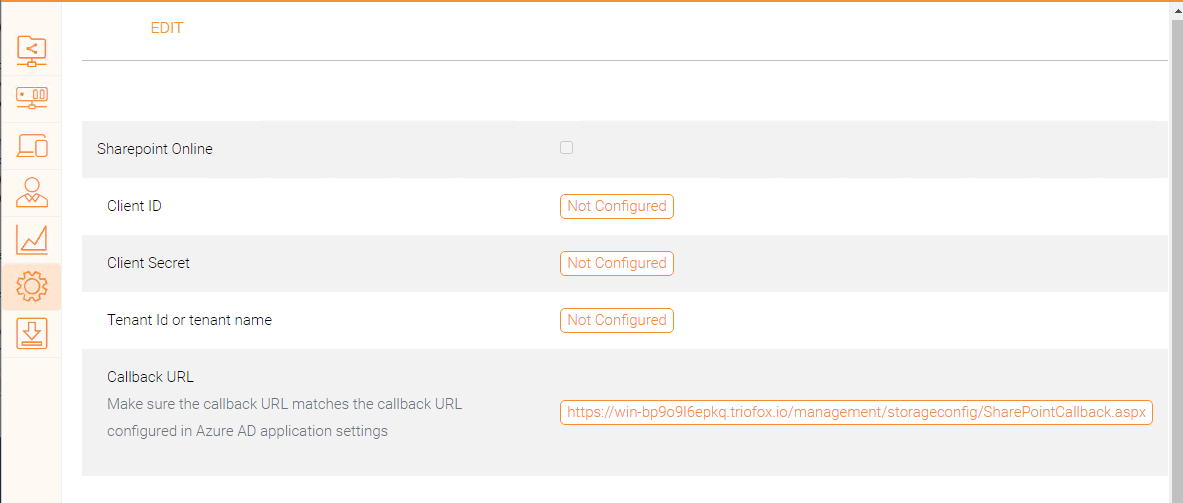

SharePoint Online-Integration

Unter "SharePoint Online Integration" können Sie Ihren SharePoint Online mit Triofox integrieren.

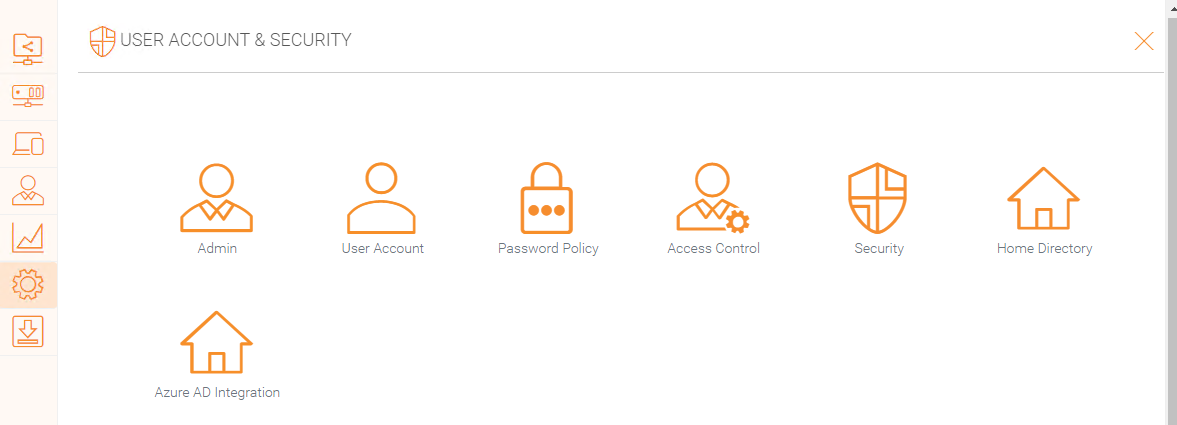

Benutzerkonto & Sicherheit

Unter "Benutzerkonto & Sicherheit" können Sie die Sicherheit der Mandanten Administratoren, der Benutzerkonten und der Kennwortrichtlinien kontrollieren. Daneben sehen Sie die Einstellungen für Zugriffskontrolle, Sicherheit, Home-Directory und Azure AD-Integration.

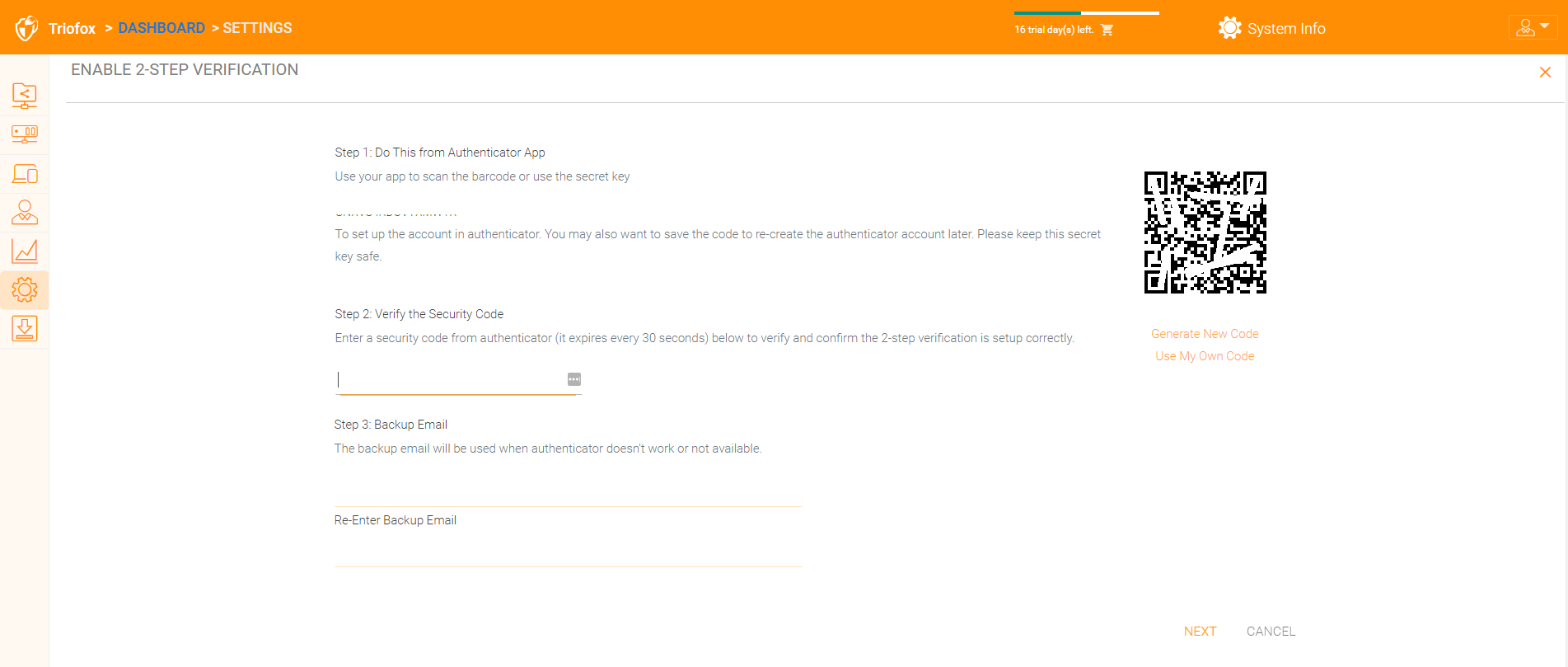

2-Schritt-Verifizierung

Erzwinge 2-Schritt-Verifizierung zwingt die Benutzer die 2-Schritt-Verifizierung über Google Authenticator einzurichten Microsoft Authenticator, Amazon MFA oder jede andere App, die den gleichen 2-stufigen Überprüfungsalgorithmus unterstützt.

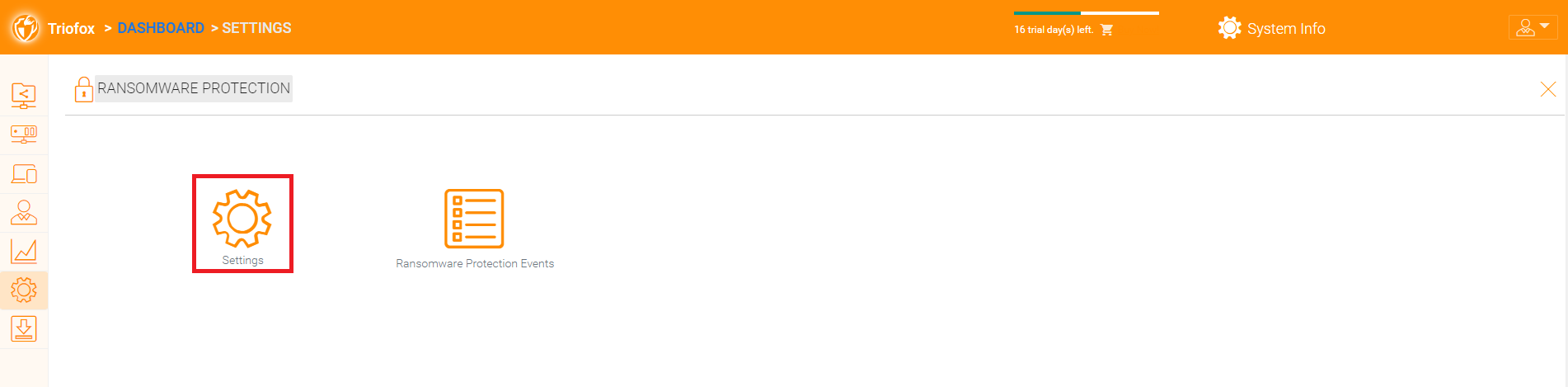

Ransomware-Schutz

Triofox fügt Ihren Dateiservern einen Lösemittelschutz und einen automatischen Warnmechanismus hinzu. Es überwacht kontinuierlich alle Triofox-Clients auf ungewöhnliche Aktivitäten und schließt sie automatisch, wenn es einen möglichen Angriff entdeckt.

Sie können den Lösemittelschutz aktivieren, indem Sie auf Einstellungen klicken.

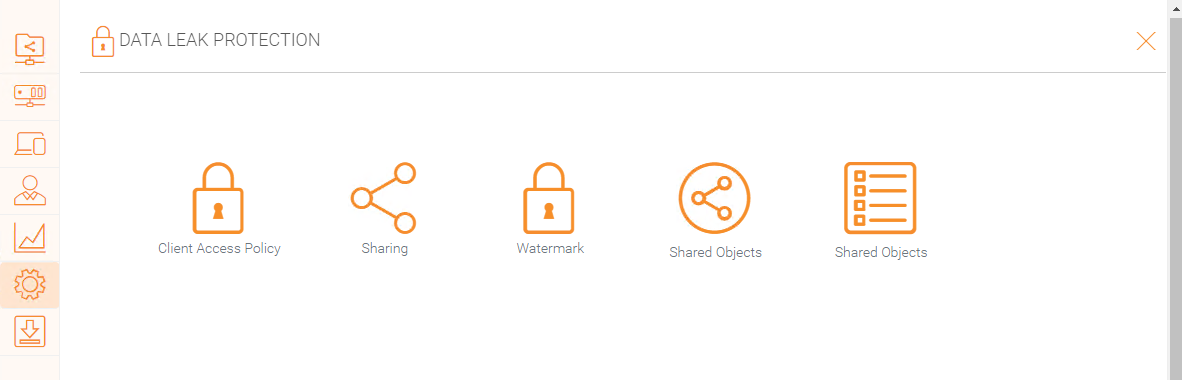

Datenleckschutz

Unter "Data Leak Protection" können Sie die Client Access-Richtlinien, Sharing, Watermarks, Shared Objects und DLP Events steuern.

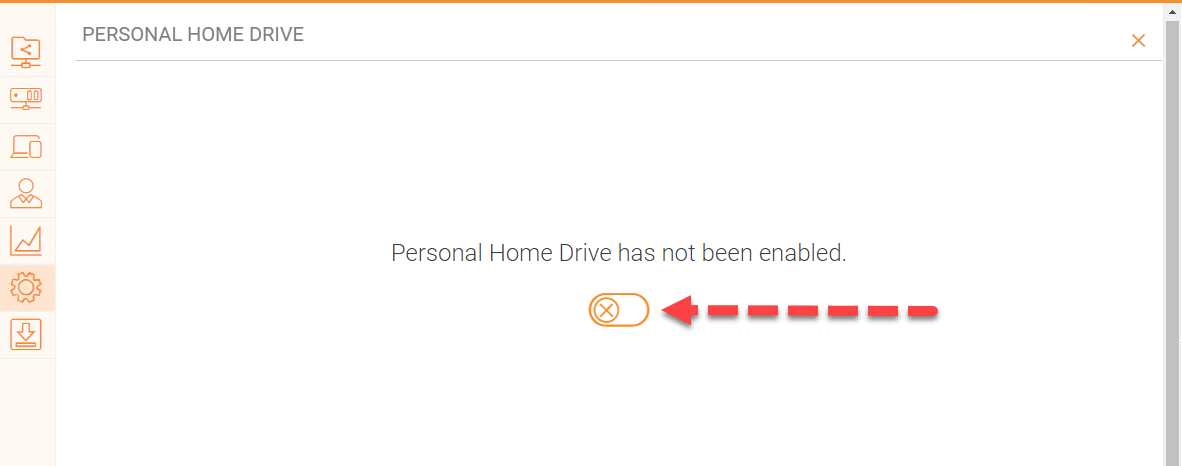

Persönliches Heimlaufwerk

Unter "Personal Home Drive" können Sie neben Triofox auch auf Ihr eigenes persönliches Laufwerk zugreifen.

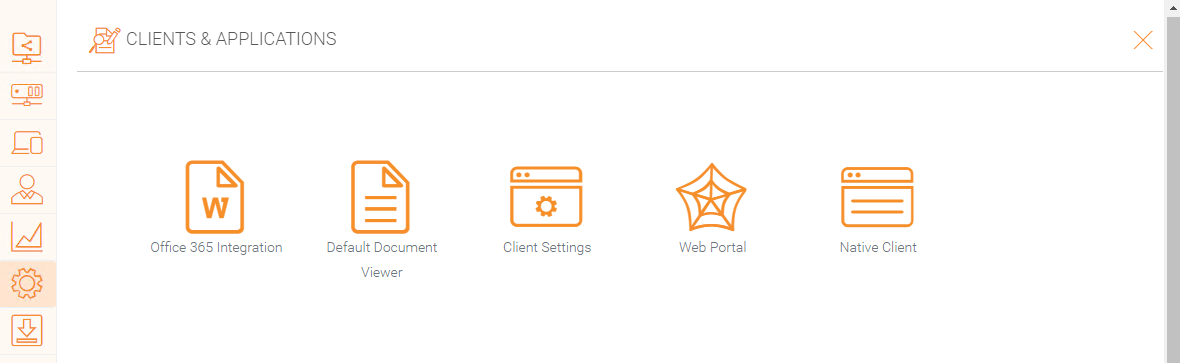

Kunden & Anwendungen

Unter "Kunden & Anwendungen" können Sie Office 365 integrieren, die Standardeinstellungen für Dokumentenbetrachter, Client-Einstellungen, Webportal-Einstellungen und Native Client-Einstellungen ändern.

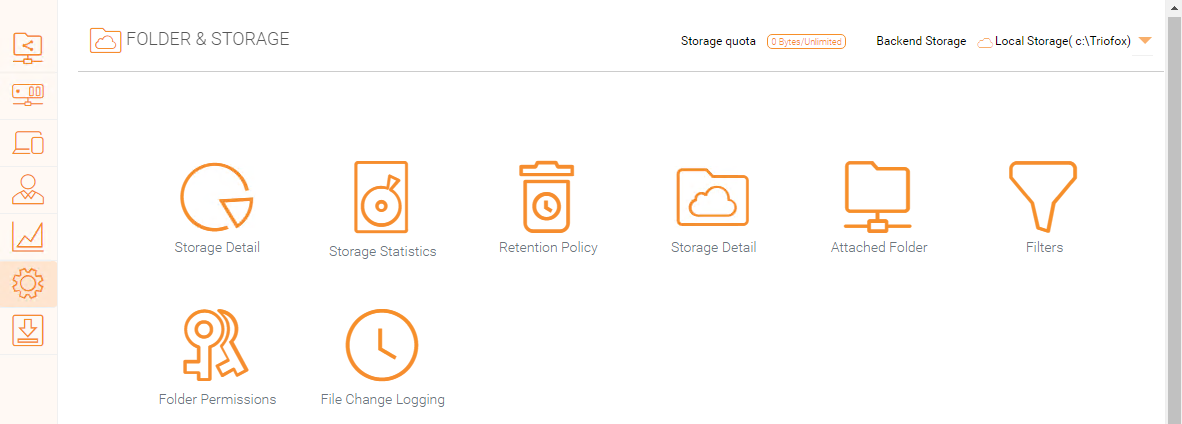

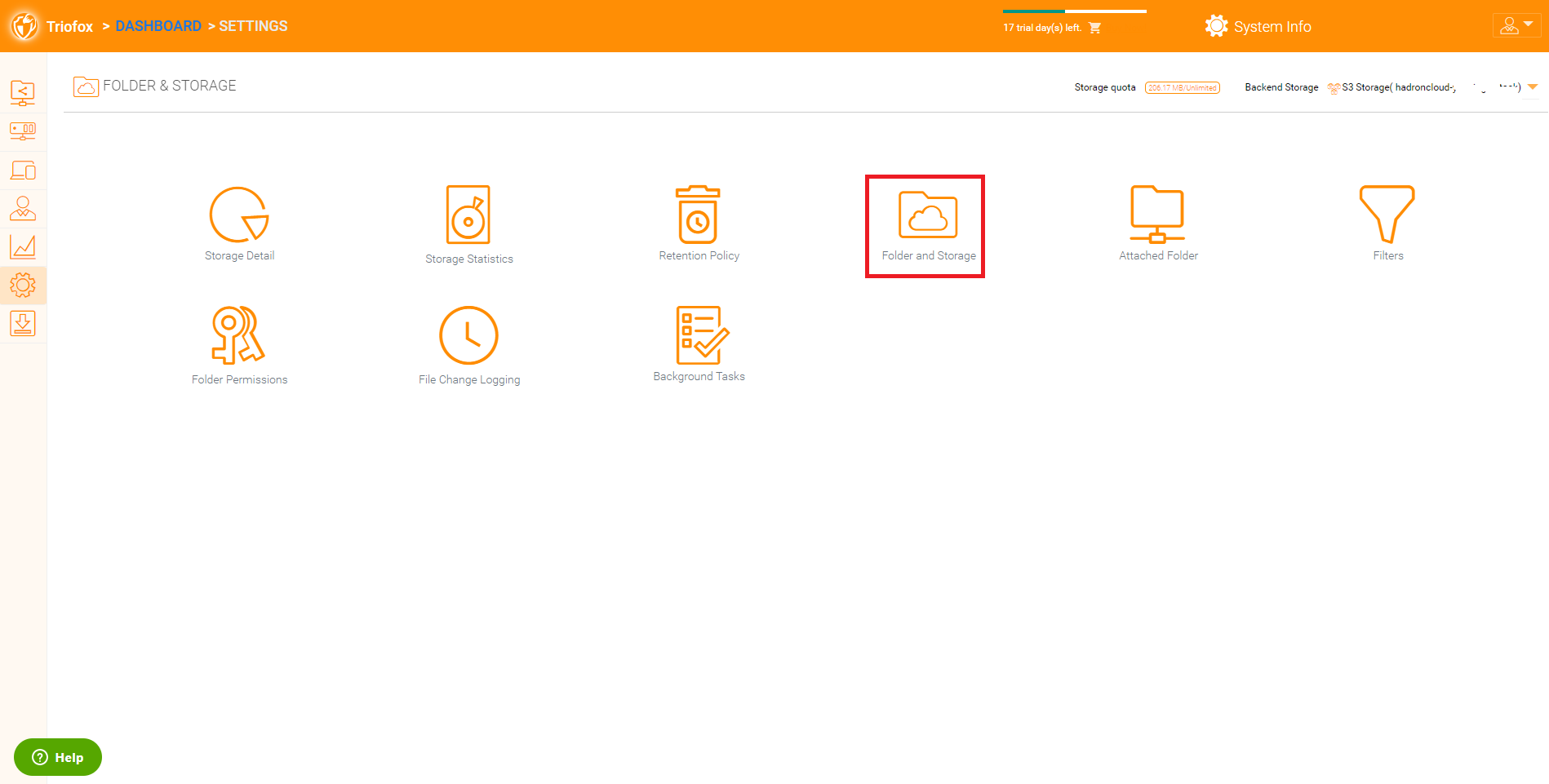

Ordner & Speicher

Im Abschnitt "Ordner & Speicher" können Sie alle Einstellungen für Ihren Speicher und Ordner ändern. Zum Beispiel die Retention Policy und Ordnerberechtigungen.

Dateien und Ordnerberechtigungen

Wenn Ihre Dateien und Ordner auf einem Datei-Server im gleichen lokalen Netzwerk (LAN) wie der Triofox-Server liegen ist es am besten, 100% der Datei- und Ordnerrechte an die NTFS-Berechtigung zu delegieren.

Wenn Sie keine native NTFS-Berechtigung verwenden. Wenn Sie zum Beispiel Cloud-Speicherdienste wie Amazon S3 oder OpenStack Swift verwenden, können Sie die Berechtigung zum Triofox-Ordner verwenden.

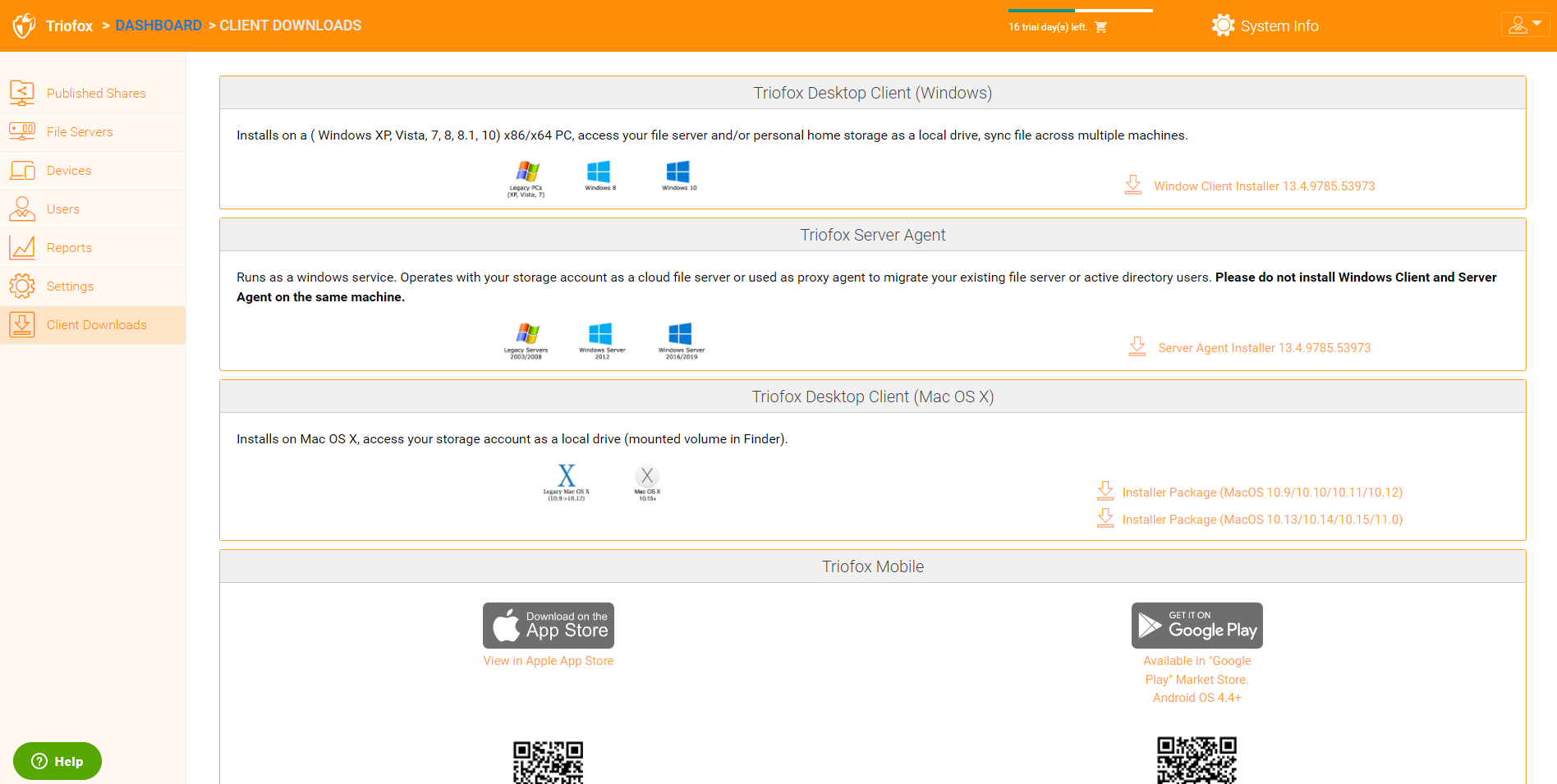

Client-Downloads

In diesem Bereich finden Sie alle Clients zum Download.